System Comarch ERP Enterprise obsługuje przede wszystkim uwierzytelnianie za pomocą certyfikatów. Certyfikat użytkownika służy do uwierzytelniania użytkownika na serwerze aplikacji systemu ERP (SAS). Certyfikat serwera uwierzytelnia serwer wobec użytkownika.

Struktura certyfikatu

W systemie używane są certyfikaty zgodne ze standardem X.509. Standard ten określa, jakie informacje może zawierać certyfikat i w jaki sposób informacje te muszą być przechowywane.

Certyfikat zawiera między innymi następujące informacje:

- Okres obowiązywania – certyfikat ma ograniczony okres ważności i użyteczności

- Nazwa użytkownika – wskazuje, dla kogo certyfikat został wydany.

- Wystawca – wskazuje, kto jest wystawcą certyfikatu.

- Klucz publiczny – standard X.509 jest obecnie dostępny w trzech wersjach, z których wersja 3 (z 1996 r.) umożliwia definiowanie dalszych atrybutów certyfikatu. Microsoft® zdefiniował szereg atrybutów dla przeglądarki Internet Explorer, z których niektóre są również używane w systemie ERP do opisania możliwych zastosowań certyfikatu.

Typy certyfikatów

Wystawca certyfikatu potwierdza autentyczność wydanego przez siebie certyfikatu poprzez podpisanie wydanego certyfikatu własnym certyfikatem. Ponieważ każdy certyfikat ma wystawcę, certyfikaty są ze sobą powiązane.

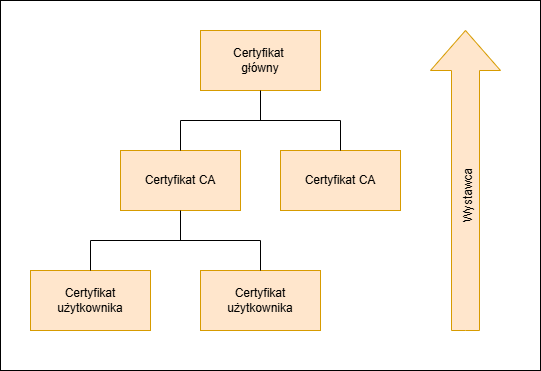

Poniższy diagram przedstawia możliwą hierarchię certyfikatów. Wystawca certyfikatu zawsze znajduje się powyżej certyfikatów wydanych przez niego na diagramie.

Przykład możliwej hierarchii certyfikatów

- Certyfikat główny – certyfikat główny reprezentuje najwyższy poziom, a zatem korzeń hierarchii certyfikatów. Wszystkie inne certyfikaty mogą być podpisane certyfikatem głównym. W przeciwieństwie do wszystkich innych typów certyfikatów, ten certyfikat jest samopodpisany: wystawca użył zatem samego certyfikatu głównego do podpisania certyfikatu.

- Certyfikat CA – certyfikat CA (Certificate Authority) jest używany przez urząd certyfikacji do podpisywania wydanych przez niego certyfikatów. Certyfikat urzędu certyfikacji jest podpisywany przez wystawcę certyfikatem CA lub certyfikatem głównym. Certyfikat CA reprezentuje węzeł w hierarchii certyfikatów. Certyfikat główny jest korzeniem wszystkich węzłów i stanowi szczególny przypadek certyfikatu CA. Każdy certyfikat CA wygenerowany w systemie ERP określa poziom hierarchii, do którego urząd certyfikacji może wydawać kolejne certyfikaty. W przypadku systemu ERP liczba poziomów hierarchii jest ograniczona do 10.

- Certyfikat serwera – certyfikat serwera uwierzytelnia serwer aplikacji systemu ERP (SAS) wobec użytkownika. Jest on wydawany przez urząd certyfikacji i nie może być używany do podpisywania innych certyfikatów. Certyfikaty serwera znajdują się na liście w hierarchii certyfikatów.

- Certyfikat użytkownika – certyfikat użytkownika służy do uwierzytelniania użytkownika na serwerze aplikacji systemu ERP (SAS). Jest on wydawany przez urząd certyfikacji i nie może być używany do podpisywania innych certyfikatów. Certyfikaty użytkownika reprezentują liście w hierarchii certyfikatów.

Obsługiwane formaty plików certyfikatów

System ERP obsługuje trzy formaty importowania i eksportowania certyfikatów.

- Java Keystore (JKS) – format JKS został opracowany przez firmę Sun Microsystems. Ten format pliku jest używany dla certyfikatów głównych, urzędów certyfikacji i serwerów. Plik JKS zawiera certyfikat i jego klucz prywatny. Oprócz rzeczywistego certyfikatu plik zawiera również wszystkie certyfikaty, które można określić za pomocą łańcucha wystawcy. Format pliku określa, że plik musi być chroniony hasłem. Aby móc wygenerować certyfikat użytkownika za pomocą powłoki narzędziowej, certyfikat urzędu certyfikacji musi być dostępny w systemie plików w formacie JKS.

- Wymiana informacji osobistych (PFX) – format PFX jest oparty na standardzie pkcs 12 i jest używany dla certyfikatów użytkownika. Podobnie jak plik JKS, plik PFX zawiera również łańcuch wystawców certyfikatów oprócz certyfikatu i klucza prywatnego. Format pliku określa, że plik musi być chroniony hasłem. Certyfikat musi być zainstalowany w przeglądarce internetowej użytkownika, aby użytkownik mógł uwierzytelnić się na serwerze aplikacji systemu ERP (SAS).

- Certyfikat zabezpieczeń internetowych (CER) – plik w formacie CER zawiera tylko certyfikat odpowiadający kluczowi publicznemu. Klucz prywatny nie jest zapisywany. Plik nie jest zatem chroniony hasłem. Wszystkie typy certyfikatów mogą być przechowywane w tym formacie. W systemie ERP format ten jest używany do przechowywania certyfikatu użytkownika jako jego klucza publicznego w bazie danych konfiguracji.

Możliwe zastosowania

W certyfikacie zgodnym ze standardem X.509 w wersji 3 możliwe zastosowania certyfikatu można określić za pomocą zdefiniowanych atrybutów. Na przykład, ustawiając odpowiednie atrybuty w systemie ERP, definiuje się, że certyfikat jest urzędem certyfikacji i nie może być używany jako certyfikat użytkownika.

Obsługiwane algorytmy

Algorytmy RSA i ECDSA są obsługiwane przez system dla kluczy certyfikatów. Obsługiwane są algorytmy o następujących długościach:

- RSA 1024 bity

- RSA 2048 bitów

- RSA 4096 bitów

- ECDSA 256 bitów

Algorytmy SHA1 i SHA256 są obsługiwane jako algorytmy podpisu.

Ze względów bezpieczeństwa zaleca się używanie SHA256 zamiast SHA1. Ponadto, SHA256 jest obsługiwany przez wszystkie obecnie odpowiednie przeglądarki.

Wymagania

Do wygenerowania certyfikatu wymagany jest system ERP i serwer aplikacji systemu ERP (SAS). Należy upewnić się, że użytkownik ma dostęp do głównego certyfikatu przechowywanego w systemie plików.

Hierarchia certyfikatów

Hierarchia certyfikatów jest tworzona przez różne certyfikaty. Taka hierarchia jest przydatna, na przykład, jeśli firma posiada oddziały. Poniżej znajdują się informacje, jakie elementy są potrzebne do utworzenia hierarchii certyfikatów. Przykładową hierarchię certyfikatów (infrastruktura klucza publicznego, PKI) można znaleźć poniżej.

Elementy wymagane dla hierarchii certyfikatów

Certyfikaty są używane w systemie ERP do uwierzytelniania użytkownika do serwera aplikacji systemu ERP (SAS) oraz do uwierzytelniania serwera do użytkownika. Wymagany jest co najmniej jeden certyfikat użytkownika dla każdego użytkownika i dokładnie jeden certyfikat serwera dla każdego serwera. Certyfikaty te muszą być podpisane certyfikatem jednego z urzędów certyfikacji dostępnych w bazie danych konfiguracji. Ponadto wymagany jest co najmniej jeden urząd certyfikacji, którego certyfikat główny jest dostępny w systemie ERP.

Wszystkie certyfikaty użytkownika i serwera mogą być podpisane bezpośrednio certyfikatem głównym. Pomiędzy certyfikatem głównym a certyfikatem użytkownika lub serwera może znajdować się do dziesięciu dodatkowych urzędów certyfikacji.

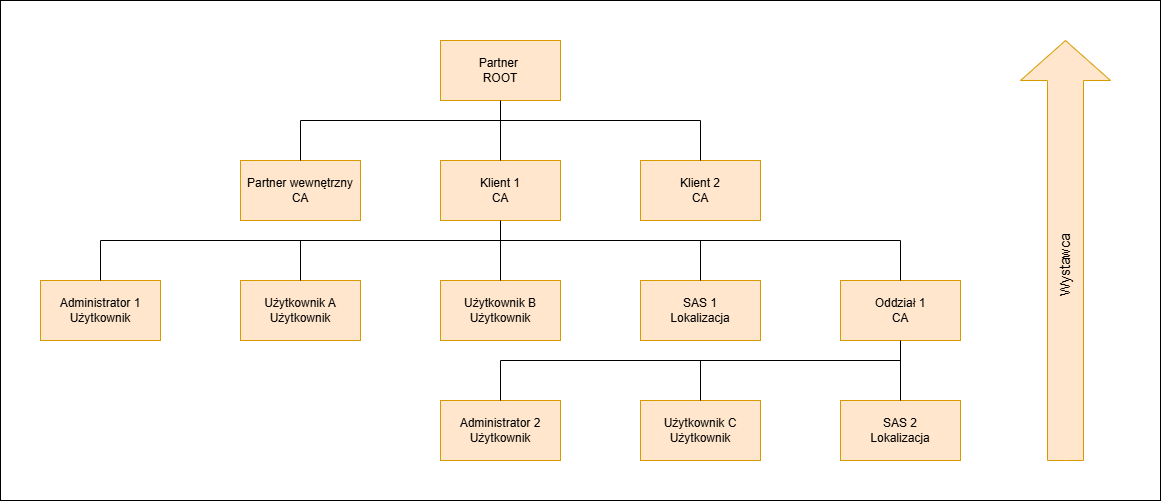

Przykład struktury PKI

Poniżej opisano przykład infrastruktury klucza publicznego (PKI) partnera z dwoma klientami. Na poniższym schemacie certyfikaty wystawców znajdują się zawsze powyżej certyfikatów wystawionych przez wystawcę.

Możliwa struktura PKI partnera

Aby partner mógł wydawać certyfikaty, musi posiadać co najmniej jeden certyfikat główny. Certyfikat główny reprezentuje korzeń jego własnej struktury PKI. Partner tworzy urząd certyfikacji (CA) dla każdego ze swoich klientów i dla siebie. Oddzielając urzędy certyfikacji dla każdego klienta, partner może zapewnić, że użytkownicy Klienta 2 nie będą mogli uzyskać dostępu do systemu Klienta 1. Oznacza to, że nie trzeba tworzyć oddzielnego certyfikatu głównego dla każdego klienta.

Klient 1 ma siedzibę główną i oddział. Użytkownicy A i B pracują w centrali i dla każdego z nich generowany jest certyfikat użytkownika oparty na urzędzie certyfikacji Klient 1 CA. Certyfikat użytkownika administratora jest generowany dla Administratora 1 systemu ERP. Ponadto generowany jest certyfikat serwera SAS 1 dla serwera aplikacji systemu ERP obsługiwanego przez Klienta 1 w siedzibie głównej.

Oddzielny urząd certyfikacji Oddział 1 CA jest generowany dla Oddziału 1 klienta. Użytkownik C pracuje w tym oddziale. Certyfikaty użytkownika Użytkownik C i Administrator 2 są generowane dla Użytkownika C i Administratora 2. Certyfikat serwera SAS 2 jest generowany dla serwera aplikacji systemu ERP obsługiwanego w oddziale.

Uwierzytelnianie przy użyciu certyfikatu

Uwierzytelnianie w systemie ERP odbywa się w następujący sposób:

- Użytkownik uruchamia przeglądarkę i wprowadza adres URL serwera aplikacji systemu ERP (SAS). W wyniku tego działania przeglądarka (klient) wysyła żądanie do SAS.

- SAS wysyła certyfikat serwera i listę wszystkich certyfikatów CA urzędów certyfikacji. Należy pamiętać, że urząd certyfikacji ma jeden z trzech możliwych statusów w systemie ERP: Odrzuć połączenie, Zezwól na połączenie i Zezwól na logowanie. Do klienta wysyłane są tylko certyfikaty urzędów certyfikacji, które mają status Zezwalaj na połączenie lub Zezwalaj na logowanie.

- Klient używa certyfikatu serwera, aby sprawdzić, czy może zaufać serwerowi. Jeśli serwer nie jest godny zaufania dla klienta, uwierzytelnianie jest anulowane lub wyświetlane jest ostrzeżenie, w zależności od ustawień i wersji przeglądarki.

- Lista certyfikatów CA z serwera jest teraz używana do sprawdzania wszystkich certyfikatów użytkownika znanych klientowi. Wszystkie certyfikaty użytkownika, które zostały podpisane bezpośrednio lub pośrednio jednym z certyfikatów CA, są wyświetlane na liście wyboru. Użytkownik może wybrać jeden z nich i wysłać go do serwera. Należy pamiętać, że do użytkownika w systemie ERP może być przypisanych kilka certyfikatów. Jeśli zostanie znaleziony tylko jeden certyfikat użytkownika, zostanie on wyświetlony na liście wyboru lub wysłany bezpośrednio do serwera, w zależności od ustawień przeglądarki.

- Serwer sprawdza certyfikat użytkownika jest przypisany do aktywnego użytkownika oraz czy sam certyfikat i wszystkie certyfikaty w łańcuchu wystawcy są ważne.

- Jeśli serwer zaakceptuje certyfikat użytkownika, użytkownik zostanie zalogowany.

Instrukcje

W tym rozdziale znajdują się procedury generowania różnych certyfikatów. Opisano również, jak importować, eksportować lub usuwać certyfikaty. Rozróżnia się pracę z powłoką narzędziową i aplikacją Panel System.

Rozdział zawiera również procedury masowego przetwarzania certyfikatów, instalowania certyfikatów użytkownika lub usuwania klucza prywatnego urzędu certyfikacji dla dostawy.

Generowanie certyfikatów

Certyfikaty mogą być generowane na dwa sposoby: za pomocą panelu narzędzi lub panelu systemowego. Poniżej znajdują się odpowiednie procedury dla każdego typu certyfikatu: root, CA, serwer, SOM i certyfikat użytkownika.

Tworzenie certyfikatu za pomocą powłoki narzędziowej

Polecenia powłoki narzędziowej, wykorzystywane do generowania certyfikatów zostały opisane w poniższych punktach.

Tworzenie certyfikatu głównego

Można użyć polecenia crtcert, aby utworzyć certyfikat główny w powłoce narzędzi.

crtcert – type:1

crtcert – commonName:Certyfikat główny

crtcert – organisation: „Semiramis Software AG”

crtcert – organizationalUnits: „Headquarters Hanover”

crtcert – country: „DE”

crtcert – exportDirectory: „file:///c:/<ścieżka>”

crtcert – validUntil:31.12.2005

crtcert – exportFilePassword:1234567+

crtcert – exportFileName: „SemiramisRoot”

crtcert – exportFileFormat:4

Poniższe informacje są wymagane dla certyfikatu głównego:

- Typ (type, 1 = certyfikat główny)

- Nazwa (commonName, nazwa zwyczajowa)

- Organizacja (organization, organizacja)

- Jednostka organizacyjna (organizationalUnits, jednostka organizacyjna)

- Kraj (country, kraj)

Wygenerowany certyfikat jest przechowywany jako plik JKS w określonej ścieżce file:///c:/<path> przy użyciu opcji exportDirectory. Nazwa pliku jest przekazywana za pomocą parametru exportFileName:<filename>. Opcja exportFileFormat:4 określa typ pliku, w którym zapisywany jest certyfikat, w tym przypadku .jks.

Określając tylko typ (type:1, certyfikat główny), określa się, że ma zostać utworzony certyfikat główny. Certyfikat, który ma zostać wygenerowany, służy jako wystawca.

Format pliku JKS określa, że musi on być chroniony hasłem. Dostępne są dwie opcje hasła:

- Jeśli użytkownik chce określić hasło, należy wprowadzić opcję exportFilePassword, a następnie żądane hasło. Hasło może składać się wyłącznie z 7-bitowych znaków ASCII.

- Jeśli użytkownik chce, aby jasło zostało wygenerowane przez system, należy określić opcję randomPassword. Wygenerowane hasło jest wyświetlane podczas tworzenia certyfikatu.

Ważność certyfikatu jest określana przez opcję validUntil i następującą po niej datę.

Tworzenie certyfikatu CA

Polecenia crtcert (generowanie certyfikatu) można użyć, aby utworzyć certyfikat urzędu certyfikacji (CA).

crtcert – type:2

crtcert – commonName: „Certyfikat CA”

crtcert – organisation: „Customer1”

crtcert – organizationalUnits: „Headquarters Hamburg”

crtcert – country: „DE”

crtcert – issuerFileName: „SemiramisRoot”

crtcert – issuerFilePassword:1234567

crtcert – exportDirectory: „file:///c:/<ścieżka>”

crtcert – exportFileName: „Customer1_CA”

crtcert – exportFileFormat:4

crtcert – exportFilePassword:1234567

crtcert – validUntil:01.12.2005

Następujące informacje są wymagane dla certyfikatu CA:

- Typ (type, 2 = certyfikat CA)

- Nazwa (commonName, nazwa zwyczajowa)

- Organizacja (organization, organizacja)

- Jednostka organizacyjna (organizationalUnits, jednostka organizacyjna)

- Kraj (country, kraj)

Certyfikat jest podpisywany certyfikatem głównym, którego plik JKS jest określony za pomocą opcji issuerFileName. Nazwa pliku, w przykładzie SemiramisRoot, musi być podana bez rozszerzenia pliku. Opcja issuerFilePassword musi być określona, ponieważ plik JKS certyfikatu głównego jest chroniony hasłem.

Alternatywnie, certyfikat podpisujący można wybrać z bazy danych konfiguracji za pomocą opcji issuer.

Wygenerowany certyfikat jest przechowywany jako plik JKS w określonej ścieżce file:///c:/<path> przy użyciu opcji exportDirectory. Nazwa pliku jest przekazywana za pomocą parametru exportFileName:<filename>. Opcja exportFileFormat:4 definiuje typ pliku, w którym zapisywany jest certyfikat, w tym przypadku .jks.

- Jeśli użytkownik chce określić hasło, należy wprowadzić opcję exportFilePassword, a następnie żądane hasło. Hasło może składać się wyłącznie z 7-bitowych znaków ASCII.

- Jeśli użytkownik chce, aby jasło zostało wygenerowane przez system, należy określić opcję randomPassword. Wygenerowane hasło jest wyświetlane podczas tworzenia certyfikatu.

Ważność certyfikatu jest określana przez opcję validUntil i następującą po niej datę.

Jeśli certyfikat wystawcy nie jest ważny do określonej daty (01.12.2005), czas wygenerowanego certyfikatu zostanie zmieniony na czas Ważny do certyfikatu wystawcy.

Tworzenie certyfikatu serwera

Użytkownik może wygenerować certyfikat serwera w systemie plików lub w bazie danych konfiguracji.

Tworzenie certyfikatu serwera w systemie plików

Użytkownik może utworzyć certyfikat serwera za pomocą polecenia crtcert (generowanie certyfikatu).

crtcert – type:3

crtcert – commonName: „semiramis.cisag.com”

crtcert – issuerFileName: „Customer1_CA”

crtcert – issuerFilePassword:1234567

crtcert – organisation: „Customer1”

crtcert – organizationalUnits: „Headquarters Hamburg”

crtcert – country: „DE”

crtcert – exportDirectory: „file:///c:/<ścieżka>”

crtcert – exportFileName: „semiramis.cisag.com”

crtcert – exportFileFormat:4

crtcert – exportFilePassword:1234567

crtcert – validUntil:01.12.2005

Następujące informacje są wymagane dla certyfikatu serwera:

- Typ (type, 3 = certyfikat serwera)

- Nazwa (commonName, nazwa zwyczajowa)

- Organizacja (organization, organizacja)

- Jednostka organizacyjna (organizationalUnits, jednostka organizacyjna)

- Kraj (country, kraj)

Nazwa semiramis.cisag.com oraz parametry commonName i exportFileName: muszą być zgodne z adresem URL, pod którym można uzyskać dostęp do SAS, do którego przypisany jest certyfikat. Dodatkowo używany numer portu nie musi być określony. Jeśli nazwa i adres SAS nie są zgodne, Internet Explorer nie zaakceptuje tego certyfikatu.

Wygenerowany certyfikat jest zapisywany jako plik JKS przy użyciu opcji exportDirectory w określonej ścieżce file:///c:/<path>. Nazwa pliku jest przekazywana za pomocą parametru exportFileName:<filename>. Opcja exportFileFormat:4 określa typ pliku, w którym zapisywany jest certyfikat, w tym przypadku .jks.

Certyfikat jest podpisywany za pomocą certyfikatu CA, którego plik JKS jest określony za pomocą opcji issuerFileName. Nazwa pliku, w przykładzie Customer1_CA, musi być określona bez rozszerzenia pliku. Opcja issuerFilePassword musi być określona, ponieważ plik JKS certyfikatu CA jest chroniony hasłem.

Alternatywnie, certyfikat podpisujący można wybrać z bazy danych konfiguracji za pomocą opcji issuer. Certyfikat ma maksymalny okres ważności certyfikatu wystawcy, ale może być również ograniczony do krótszego okresu ważności za pomocą opcji validUntil.

Ciąg znaków 1234567 jest automatycznie przypisywany jako hasło dla nowego certyfikatu serwera.

Tworzenie certyfikatu serwera w bazie danych konfiguracji

Polecenie crtsascert (generowanie certyfikatu serwera) może być używane do tworzenia certyfikatów dla jednego lub więcej serwerów ERP-System-Application-Server (SAS) bezpośrednio w bazie danych konfiguracji.

crtsascert – sas:*

crtsascert – system:T11

crtsascert – issuer:” Customer1_CA”

Nowy certyfikat ma zostać utworzony dla wszystkich SAS („*”) w systemie T11. Każdy certyfikat jest podpisany przez urząd certyfikacji Customer1_CA, który jest przechowywany w bazie danych konfiguracji.

Należy zwrócić uwagę, że podstawowy adres URL jest wprowadzany dla każdego SAS. Jeśli adres URL SAS nie zostanie zapisany, dla danego SAS zostanie zgłoszony błąd.

Tworzenie certyfikatu użytkownika

Polecenia crtcert (tworzenie certyfikatu) można użyć, aby utworzyć certyfikat użytkownika.

crtcert – type:4

crtcert – commonName:”<nazwa użytkownika>”

crtcert – emailAddress:”<adres e-mail>”

crtcert – issuerFileName: „Customer1_CA”

crtcert – issuerFilePassword:1234567

crtcert – organisation: „Customer1”

crtcert – organizationalUnits: „Headquarters Hamburg”

crtcert – country: „DE”

crtcert – exportDirectory: „file:///c:/<ścieżka>”

crtcert – exportFileName: „<nazwa użytkownika>”

crtcert – exportFileFormat:3

crtcert – randomPassword

crtcert – validUntil:01.12.2005

Następujące informacje są wymagane dla certyfikatu użytkownika:

- Typ (type, 4 = certyfikat użytkownika)

- Nazwa (commonName, nazwa zwyczajowa)

- E-mail (emailAdress, e-mail)

- Organizacja (organization, organizacja)

- Jednostka organizacyjna (organizationalUnits, jednostka organizacyjna)

- Kraj (country, kraj)

Wygenerowany certyfikat jest przechowywany jako plik PFX w określonej ścieżce file:///c:/<path> przy użyciu opcji exportDirectory. Nazwa pliku jest przekazywana za pomocą parametru exportFileName:<filename>. Opcja exportFileFormat:3 definiuje typ pliku, w którym zapisywany jest certyfikat, w tym przypadku .pfx.

Certyfikat jest podpisywany certyfikatem urzędu certyfikacji, w tym przypadku certyfikatem głównym, którego plik JKS jest określony opcją issuerFilename. Nazwa pliku, w przykładzie Customer1_CA, musi być określona bez rozszerzenia pliku. Opcja issuerFilePassword musi być określona, ponieważ plik JKS certyfikatu głównego jest chroniony hasłem.

Alternatywnie, certyfikat podpisujący można wybrać z bazy danych konfiguracji za pomocą opcji issuer.

Ważność certyfikatu można określić za pomocą opcji validUntil. Jeśli certyfikat wystawcy nie jest ważny przez ten sam okres czasu, czas wygenerowanego certyfikatu użytkownika zostanie zmieniony na czas Ważny do certyfikatu wystawcy.

Hasło dla nowego certyfikatu użytkownika jest generowane automatycznie przez opcję randomPassword i wysyłane przez system podczas tworzenia certyfikatu. Alternatywnie hasło można również przypisać za pomocą opcji exportFilePassword:<hasło>.

Generowanie certyfikatu SOM

Polecenia crtcert (tworzenie certyfikatu) można użyć, aby wygenerować certyfikat SOM.

crtcert – type:3

crtcert – commonName: „som.semiramis.com”

crtcert – issuerFileName: „Customer1_CA”

crtcert – issuerFilePassword:1234567

crtcert – organisation: „Customer1”

crtcert – organizationalUnits: „Headquarters Hamburg”

crtcert – country: „DE”

crtcert – exportDirectory: „file:///c:/<ścieżka>”

crtcert – exportFileName: „som.semiramis.com”

crtcert – exportFileFormat:5

crtcert – exportFilePassword:1234567

crtcert – validUntil:01.12.2005

Następujące informacje są wymagane dla certyfikatu SOM:

- Typ (type, 3 = certyfikat serwera)

- Nazwa (commonName, nazwa zwyczajowa)

- Organizacja (organization, organizacja)

- Jednostka organizacyjna (organizationalUnits, jednostka organizacyjna)

- Kraj (country, kraj)

- Typ pliku (exportFileFormat, 5 = JKS i PFX)

- Hasło (exportFilePassword, 1234567)

Nazwa som.cisag.com oraz parametry commonName i exportFileName: muszą być zgodne z adresem URL, pod którym można uzyskać dostęp do SOM, do którego przypisany jest certyfikat. Dodatkowo używany numer portu nie musi być określony. Jeśli nazwa i adres SOM nie są zgodne, Internet Explorer nie zaakceptuje tego certyfikatu.

Wygenerowany certyfikat jest zapisywany zarówno jako plik PFX, jak i plik JKS przy użyciu opcji exportDirectory w określonej ścieżce file:///c:/<ścieżka>. Nazwa pliku jest przekazywana za pomocą parametru exportFileName:som.cisag.com. Opcja exportFileFormat:5 określa typ pliku, w którym zapisywany jest certyfikat, w tym przypadku pfx i jks.

Certyfikat jest podpisany certyfikatem urzędu certyfikacji, w tym przypadku certyfikatem głównym, którego plik JKS jest określony opcją issuerFilename. Nazwa pliku, w przykładzie Customer1_CA, musi być określona bez rozszerzenia pliku. Opcja issuerFilePassword musi być określona, ponieważ plik JKS certyfikatu głównego jest chroniony hasłem.

Alternatywnie, certyfikat podpisujący można wybrać z bazy danych konfiguracji za pomocą opcji issuer.

Ważność certyfikatu można określić za pomocą opcji validUntil. Jeśli certyfikat wystawcy nie jest ważny przez ten sam okres czasu, czas wygenerowanego certyfikatu użytkownika jest zmieniany na czas Ważny do certyfikatu wystawcy.

SOM zakłada, że hasło to 1234567. Hasło musi być zatem przypisane za pomocą exportFilePassword:1234567.

Tworzenie certyfikatu za pomocą panelu systemowego

Alternatywnie do generowania certyfikatów za pomocą powłoki narzędziowej, można użyć aplikacji Panel System, dostępnej w module Zarządzanie systemem.

Tworzenie certyfikatu głównego

Aby utworzyć certyfikat główny należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wybrać typ Urząd certyfikacji.

- Wybrać przycisk [Dodaj] na standardowym pasku narzędzi.

- Wprowadzić nazwę i oznaczenie w polach o tych samych nazwach.

- Wybrać przycisk [Generuj lub importuj certyfikat] pod przyciskiem [Wybierz akcję] na standardowym pasku narzędzi. Otwarte zostanie okno dialogowe tworzenia i importowania certyfikatów.

- Wybrać zakładkę Generuj w oknie dialogowym.

- Wprowadzić wszystkie wymagane wartości w polach, takich jak daty ważności, organizacja i organizacje podległe oraz kraj. Pozostawić pole Wystawca Common name jest pobierana z wpisu w polu Nazwa.

- Wybrać format pliku w sekcji Eksportuj jako plik certyfikatu. Wybrać wartość Brak pliku, aby zapisać certyfikat bezpośrednio w bazie danych konfiguracji. Wybrać wartość Plik JKS, aby zapisać certyfikat w systemie plików.

- Jeśli wybrano format pliku, wprowadzić przechowywania certyfikatu w polu Folder eksportu.

- W razie potrzeby wprowadzić hasło.

- Wybrać przycisk [OK], aby wygenerować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie wygenerowany na podstawie wprowadzonych danych. Dane certyfikatu zostaną wyświetlone w obszarze roboczym.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi.

Tworzenie certyfikatu CA

Aby utworzyć certyfikat CA należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wybrać typ Urząd certyfikacji.

- Wybrać przycisk [Dodaj] na standardowym pasku narzędzi.

- Wprowadzić nazwę i oznaczenie w polach o tych samych nazwach.

- Wybrać przycisk [Generuj lub importuj certyfikat] pod przyciskiem [Wybierz akcję] na standardowym pasku narzędzi. Otwarte zostanie okno dialogowe tworzenia i importowania certyfikatów.

- Wybrać zakładkę Generuj w oknie dialogowym.

- W polu Wystawca wybrać certyfikat urzędu certyfikacji, za pomocą którego ma zostać podpisany certyfikat CA.

- Istnieją dwie możliwości wprowadzenia innych niezbędnych danych: ręczne wprowadzenie wymaganych danych lub wybranie przycisku [Zastosuj dane wystawiającego], jeśli użytkownik chce automatycznie zastosować dane z certyfikatu urzędu certyfikacji. Dane z certyfikatu urzędu certyfikacji zostaną przeniesione do pól w oknie dialogowym.

- Zmienić ustawienia w polach zgodnie z wymaganiami.

- Wybrać format pliku w sekcji Eksportuj jako plik certyfikatu. Wartość Brak pliku należy wybrać, aby zapisać certyfikat bezpośrednio w bazie danych konfiguracji. Wartość Plik JKS należy wybrać, aby zapisać certyfikat w systemie plików.

- Wybrać przycisk [OK], aby wygenerować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie wygenerowany na podstawie wprowadzonych danych. Dane certyfikatu zostaną wyświetlone w obszarze roboczym.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi.

Tworzenie certyfikatu serwera

Aby utworzyć certyfikat serwera należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wskazać typ Serwer aplikacji.

- W polu Nazwa wybrać serwer aplikacji, dla którego ma zostać wygenerowany certyfikat i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi.

- Wybrać przycisk [Generuj lub importuj certyfikat] dostępny pod przyciskiem [Wybierz akcję]. Otwarte zostanie okno dialogowe tworzenia i importowania certyfikatów.

- Wybrać zakładkę Generuj.

- W polu Wystawca wybrać certyfikat urzędu certyfikacji, za pomocą którego ma zostać podpisany certyfikat serwera.

- Istnieją dwie możliwości wprowadzenia innych niezbędnych danych: poprzez ręczne dodanie informacji w wymaganych polach lub za pomocą przycisku [Zastosuj dane wystawiającego], jeśli użytkownik chce automatycznie zastosować dane z certyfikatu urzędu certyfikacji. Dane z certyfikatu urzędu certyfikacji zostaną przeniesione do pól w oknie dialogowym.

- Zmienić ustawienia w polach zgodnie z wymaganiami.

- Wybrać format pliku w sekcji Eksportuj jako plik certyfikatu.

- Wybrać przycisk [OK], aby wygenerować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie wygenerowany na podstawie wprowadzonych danych. Dane certyfikatu są wyświetlane w obszarze roboczym w sekcji Webserver w polu Wystawione dla, gdy otwarte zostanie odpowiednie okno dialogowe za pomocą przycisku w kształcie rombu.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi.

Tworzenie certyfikat użytkownika

Aby utworzyć certyfikat użytkownika należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wybrać typ Użytkownik.

- W polu Nazwa wprowadzić identyfikator użytkownika, dla którego ma zostać wygenerowany certyfikat i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi.

- Na zakładce Edytor w tabeli Identyfikacja rozwinąć opcje, dostępne pod przyciskiem [Dodaj]. Wyświetlone zostanie menu z możliwymi działaniami.

- Wybrać pozycję Certyfikat użytkownika X.509. Otwarte zostanie okno dialogowe do tworzenia i importowania certyfikatów.

- Wybrać zakładkę Generuj.

- W polu Wystawca wybrać certyfikat urzędu certyfikacji, za pomocą którego ma zostać podpisany tworzony certyfikat użytkownika.

- Istnieją dwie możliwości wprowadzenia pozostałych niezbędnych danych: mogą one zostać wprowadzone ręcznie lub za pomocą przycisku [Zastosuj dane wystawiającego], jeśli użytkownik chce automatycznie zastosować dane z certyfikatu urzędu certyfikacji. Dane z certyfikatu urzędu certyfikacji zostaną przeniesione do pól w oknie dialogowym.

- Zmienić ustawienia w polach zgodnie z wymaganiami.

- Wybrać format pliku w sekcji Eksportuj jako plik certyfikatu. Wartość Brak pliku należy wybrać, jeśli certyfikat ma zostać zapisany bezpośrednio w bazie danych konfiguracji. Można także raz wybrać format PFX, aby certyfikat mógł zostać zapisany w systemie plików, a następnie wysłany do użytkownika. Należy przypisać hasło dla formatu PFX.

- Wybrać przycisk [OK], aby wygenerować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie wygenerowany na podstawie wprowadzonych przez użytkownika danych. Wybrane dane certyfikatu zostaną wyświetlone w tabeli Identyfikacja w obszarze roboczym.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi.

Importowanie i przypisywanie certyfikatów

Użytkownik może importować i przypisywać certyfikaty na dwa sposoby: za pomocą powłoki narzędziowej lub panelu systemowego. Poniżej opisane zostały odpowiednie procedury dla certyfikatów głównych i CA, dla certyfikatów serwera i użytkownika.

Importowanie i przypisywanie certyfikatów za pomocą powłoki narzędziowej

Poniższa sekcja opisuje polecenia powłoki narzędziowej, które mogą zostać wykorzystane do importowania i przypisywania certyfikatów.

Importowanie i przypisywanie certyfikatów głównych i CA

Polecenie crtca (tworzenie certyfikatów głównych) służy do utworzenia urzędu certyfikacji w bazie danych konfiguracji. Wymagany certyfikat jest wczytywany z systemu plików jako plik JKS i przypisywany do urzędu certyfikacji. Certyfikat jest zapisywany w bazie danych konfiguracji.

Polecenie importu certyfikatu głównego:

crtca – certificateAuthority:<nazwa urzędu certyfikacji, np. „ROOT”>

crtca – description:<nazwa urzędu certyfikacji>

crtca – loginMode:3

crtca – certificate:file:///c:/<ścieżka>/CISAGRoot.jks

crtca – certificatePassword:1234567

Polecenie importu certyfikatu CA:

crtca – certificateAuthority:<nazwa urzędu certyfikacji, np. „CA”>

crtca – description:<nazwa urzędu certyfikacji>

crtca – loginMode:3

crtca – certificate:file:///c:/<ścieżka>/Customer1_CA.jks

crtca – certificatePassword:1234567

Opcji certificateAuthority należy użyć, aby określić, czy urząd certyfikacji, który ma zostać utworzony, jest głównym urzędem certyfikacji czy urzędem certyfikacji CA. Oprócz opisu, który można określić za pomocą opcji description, należy również określić loginMode. Dostępne są następujące opcje dla loginMode:

- Odrzuć połączenie = 1

- Zezwól na połączenie = 2

- Zezwól na logowanie = 3

Opcji certificate należy użyć, aby określić nazwę pliku certyfikatu do zaimportowania. Należy wprowadzić hasło wymagane dla pliku JKS za pomocą opcji certificatePassword. Hasło jest używane do zabezpieczenia pliku i zostało nadane podczas tworzenia certyfikatu, ręcznie lub automatycznie.

Importowanie i przypisywanie certyfikatu serwera

Certyfikatów serwera nie można importować ani przypisywać za pomocą powłoki narzędziowej. Zamiast tego należy użyć panelu systemowego (więcej informacji znajduje się w sekcji Importowanie i przypisywanie certyfikatów za pomocą panelu systemowego).

Importowanie i przypisywanie certyfikatów użytkownika

Polecenie chgusr (zmiana użytkownika) może być użyte do przypisania certyfikatu użytkownika do istniejącego użytkownika.

Używany certyfikat musi być dostępny w pliku PFX. Plik PFX zawiera zarówno klucz publiczny, jak i prywatny i jest chroniony hasłem. Hasło musi zostać określone podczas wywoływania polecenia.

Polecenie importu certyfikatu użytkownika z pliku PFX:

chgusr – user:<nazwa użytkownika zapisana w bazie danych konfiguracji>

chgusr – addcertificate:file:///c:/<ścieżka>/<nazwa użytkownika zapisana w bazie danych konfiguracji>.pfx

chgusr – certificatePassword:1234567

Opcji user należy użyć, aby określić użytkownika, któremu zostanie przypisany certyfikat. Należy użyć opcji addcertificate, aby określić nazwę pliku certyfikatu do zaimportowania, w tym ścieżkę. Hasło wymagane dla pliku PFX jest określane za pomocą opcji certificatePassword.

Importowanie i przypisywanie certyfikatów przy użyciu panelu systemowego

Oprócz importowania certyfikatów za pomocą powłoki narzędziowej, panel systemowy jest również dostępny dla tych działań.

Importowanie i przypisywanie certyfikatu głównego lub CA

Aby zaimportować i przypisać certyfikat główny lub certyfikat CA należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wskazać typ Urząd certyfikacji.

- Wybrać przycisk [Dodaj] na standardowym pasku narzędzi.

- Wprowadzić nazwę i oznaczenie w polach o tych samych nazwach.

- Wybrać przycisk [Generuj lub importuj certyfikat] pod przyciskiem [Wybierz akcję] na standardowym pasku narzędzi. Otwarte zostanie okno dialogowe tworzenia i importowania certyfikatów.

- Wybrać zakładkę Importuj.

- Wprowadzić nazwę pliku wraz ze ścieżką w polu Plik certyfikatu.

- Wprowadzić wymagane hasło.

- Wybrać przycisk [OK], aby wygenerować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie zaimportowany. Dane certyfikatu zostaną wyświetlone w obszarze roboczym.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi.

Importowanie i przypisywanie certyfikatu serwera

Aby zaimportować i przypisać certyfikat serwera należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wskazać typ Serwer aplikacji.

- W polu Nazwa wybrać serwer aplikacji, dla którego ma zostać utworzony certyfikat i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi.

- Wybrać przycisk [Generuj lub importuj certyfikat], dostępny pod przyciskiem [Wybierz akcję]. Otwarte zostanie okno dialogowe tworzenia i importowania certyfikatów.

- Wybrać zakładkę Importuj.

- Wczytać certyfikat serwera w formacie JKS z lokalnego systemu plików i wprowadzić wymagane hasło.

- Wybrać przycisk [OK], aby zaimportować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie zaimportowany. Dane certyfikatu są wyświetlane w obszarze roboczym w sekcji Webserver w polu Wystawione dla, po otwarciu okna dialogowego za pomocą przycisku rombu.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi.

Importowanie i przypisywanie certyfikatu użytkownika

Aby zaimportować i przypisać certyfikat użytkownika należy:

- Otworzyć aplikację Panel system w module Zarządzanie systemem.

- Wskazać typ Użytkownik.

- W polu Nazwa wprowadzić identyfikator użytkownika, dla którego ma zostać wygenerowany certyfikat i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi.

- Na zakładce Edytor w tabeli Identyfikacja rozwinąć opcje dostępne pod przyciskiem [Nowy]. Wyświetlone zostanie menu z możliwymi działaniami.

- Wybrać opcję Certyfikat użytkownika X.509. Otwarte zostanie okno dialogowe tworzenia i importowania certyfikatów.

- Wybrać zakładkę Importuj.

- Wprowadzić nazwę pliku certyfikatu użytkownika w formacie CER lub PFX wraz ze ścieżką w polu Plik certyfikatu.

- W razie potrzeby wprowadzić wymagane hasło.

- Wybrać przycisk [OK], aby wygenerować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie zaimportowany. Wybrane dane certyfikatu zostaną wyświetlone w tabeli Identyfikacja w obszarze roboczym.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi.

Eksportowanie certyfikatów

Certyfikaty można wyeksportować tylko za pomocą panelu systemowego. Poniżej opisane zostały odpowiednie procedury dla certyfikatów głównych, CA i serwera, a także dla certyfikatów użytkownika.

Eksportowanie certyfikatu głównego, CA lub serwera

Aby wyeksportować certyfikat główny, CA lub serwera należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wskazać typ Urząd Certyfikacji dla certyfikatów głównych i CA lub typ Serwer aplikacji dla certyfikatów serwera.

- Wprowadzić urząd certyfikacji lub serwer aplikacji, którego certyfikat ma zostać wyeksportowany w polu Nazwa zgodnie z typem i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi. Wyświetlone zostaną odpowiednie dane.

- Wybrać przycisk [Eksportuj certyfikat], dostępny pod przyciskiem [Wybierz akcję]. Otwarte zostanie okno dialogowe eksportu certyfikatów.

- W oknie dialogowym wybrać format, w którym certyfikat ma zostać zapisany.

- W razie potrzeby wprowadzić hasło w polu Hasło.

- Wskazać folder, w którym certyfikat ma zostać zapisany.

- Wybrać przycisk [OK], aby wyeksportować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat wyeksportowany.

Eksportowanie certyfikatu użytkownika

Aby wyeksportować certyfikat użytkownika należy:

- Otworzyć aplikację Panel system w module Zarządzanie systemem.

- Wskazać typ Użytkownik.

- Wprowadzić identyfikator użytkownika, którego certyfikat ma zostać wyeksportowany w polu Nazwa i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi. Wyświetlone zostaną dane użytkownika.

- W tabeli Identyfikacja na zakładce Edytor wskazać wiersz, w którym wyświetlany jest certyfikat do wyeksportowania.

- Wybrać przycisk [Eksport certyfikatu] w nagłówku tabeli. Otwarte zostanie okno dialogowe eksportu certyfikatu.

- W oknie dialogowym wskazać folder, w którym certyfikat ma zostać zapisany.

- Wybrać przycisk [OK], aby wyeksportować certyfikat. Okno dialogowe zostanie zamknięte, a certyfikat zostanie wyeksportowany jako plik CER.

Usuwanie certyfikatów

Można usunąć certyfikaty na dwa sposoby: za pomocą powłoki narzędziowej lub panelu systemowego.

Za pomocą powłoki systemowej można usunąć:

- Certyfikat urzędu certyfikacji

- Certyfikat serwera

- Certyfikat użytkownika

Panel systemowy może być używany do usuwania:

- Certyfikatu urzędu certyfikacji

- Certyfikatu użytkownika

Usuwanie certyfikatów za pomocą powłoki narzędziowej

Poniżej opisane zostały procedury usuwania certyfikatów urzędu certyfikacji, serwera i użytkownika za pomocą powłoki narzędziowej.

Usuwanie certyfikatu urzędu certyfikacji

Polecenie dltca (usuwanie certyfikatu urzędu certyfikacji) usuwa jeden lub więcej urzędów certyfikacji, a tym samym powiązane z nimi certyfikaty. Warunkiem wstępnym usunięcia jest to, że w bazie danych konfiguracji nie ma już certyfikatów podpisanych przez ten urząd certyfikacji.

Usuwanie certyfikatu serwera

Polecenie rmvsascert (usuwanie certyfikatu serwera aplikacji systemu ERP) może być użyte do usunięcia certyfikatów z bazy danych konfiguracji dla jednego lub więcej serwerów aplikacji systemu ERP (SAS).

rmvsascert -sas:SDV -system:T11

To przykładowe polecenie usuwa certyfikat SAS SDV w systemie T11.

Usuwanie certyfikatu użytkownika

Polecenie chgusr (zmiana użytkownika) może być użyte do wycofania certyfikatów od użytkownika. Ponieważ do użytkownika może być przypisany więcej niż jeden certyfikat, certyfikat, który ma zostać usunięty, musi być określony wraz z jego plikiem CER. W tym celu certyfikat musi być dostępny w postaci pliku. Plik służy do identyfikacji certyfikatu, który ma zostać usunięty.

chgusr – user:<nazwa użytkownika>

chgusr –removecertificate:file:///c:/<ścieżka>/<nazwa użytkownika>.cer

Opcja user zawiera nazwę użytkownika, opcja removecertificate zawiera nazwę pliku, w tym ścieżkę do pliku CER.

Usuwanie certyfikatów za pomocą aplikacji Panel System

Certyfikaty urzędu certyfikacji i użytkownika można usunąć za pomocą aplikacji Panel System.

Usuwanie certyfikatów urzędu certyfikacji

Aby usunąć certyfikaty urzędu certyfikacji, wszystkie certyfikaty, które zostały podpisane certyfikatem urzędu certyfikacji, który ma zostać usunięty, muszą najpierw zostać usunięte z bazy danych konfiguracji.

W celu usunięcia certyfikatów urzędu certyfikacji należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wybrać wartość Urząd certyfikacji w polu Typ.

- Wprowadzić urząd certyfikacji, który ma zostać usunięty w polu Nazwa i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi. Wyświetlone zostaną dane urzędu certyfikacji.

- Wybrać przycisk [Usuń] na standardowym pasku narzędzi. System sprawdzi, czy w bazie danych konfiguracji znajdują się certyfikaty podpisane tym certyfikatem urzędu certyfikacji. Po pomyślnej weryfikacji urząd certyfikacji i powiązany z nim certyfikat zostaną usunięte.

Usuwanie certyfikatu użytkownika

W celu usunięcia certyfikatu użytkownika należy:

- Otworzyć aplikację Panel System w module Zarządzanie systemem.

- Wybrać wartość Użytkownik w polu Typ.

- W polu Nazwa wprowadzić identyfikator użytkownika, którego certyfikat ma zostać usunięty i wybrać przycisk [Aktualizuj] na standardowym pasku narzędzi. Wyświetlone zostaną dane użytkownika.

- W tabeli na zakładce Edytor wybrać wiersz, w którym znajduje się certyfikat do usunięcia.

- Wybrać przycisk [Wstaw/Usuń znacznik usuwania] w nagłówku tabeli. Wybrany wiersz zostanie oznaczony wskaźnikiem usunięcia.

- Wybrać przycisk [Zapisz] na standardowym pasku narzędzi. Zaznaczony wiersz zostanie usunięty z tabeli, a dane użytkownika zostaną zapisane. Certyfikat zostanie usunięty z konfiguracyjnej bazy danych.

Zbiorcze przetwarzanie certyfikatów w powłoce narzędziowej

Wszystkie polecenia powłoki narzędziowej mogą być zapisane w pliku jako skrypt. Plik ten można wykonać z poziomu powłoki narzędziowej przy użyciu języka skryptowego.

call c:\crtusercert.scl

To polecenie otwiera plik crtusercert.scl i wykonuje wszystkie zawarte w nim polecenia.

Plik może zawierać na przykład następujące polecenia:

- crtca -certificateAuthority:Root

- description:Root

- loginMode:3

- certificate:file:///c:/<ścieżka>/Root.jks

- certificatePassword:1234567

- crtca -certificateAuthority:CA

- description:CA

- loginMode:3

- certificate:file:///c:/<ścieżka>/CA.jks

- certificatePassword:1234567

Usuwanie klucza prywatnego urzędu certyfikacji przed jego dostarczeniem

Urzędy certyfikacji, które nie są przeznaczone do dalszego użytku w systemie niższego szczebla, powinny zostać usunięte.

Jeśli postępowano zgodnie z powyższym przykładem i utworzono urząd certyfikacji dla klientów w oparciu o urząd certyfikacji partnera, klucz prywatny musi zostać usunięty z urzędu certyfikacji partnera, gdy system jest dostarczany do klienta w systemie docelowym. Jest to jedyny sposób, aby zapobiec niewłaściwemu użyciu urzędu certyfikacji partnera, ponieważ bez klucza prywatnego urząd certyfikacji nie ma podstawy do generowania dalszych certyfikatów.

Polecenie chgca (Change Certificate Authority) służy do usuwania klucza prywatnego.

chgca – removePrivateKey

Opcja certificateAuthority służy do przekazywania nazwy urzędu certyfikacji. Opcja removePrivateKey określa akcję, która ma zostać wykonana na urzędzie certyfikacji.

Wyświetlanie informacji o urzędzie certyfikacji

Aby wyświetlić wszystkie dostępne urzędy certyfikacji należy użyć polecenia dspca (Display Certificate Authority).

Zdarzenie workflow CertificateExport

Zdarzenie com.cisag.sys.configuration.CertificateExport można wywołać tylko w bazie danych repozytorium. Jest ono wyzwalane tylko wtedy, gdy zdecydowano się wysłać certyfikat użytkownika do użytkownika pocztą elektroniczną, gdy wywołano polecenia crtcert, crtusr lub chgusr lub w aplikacji Panel System. Dlatego użytkownik powinien utworzyć i aktywować co najmniej jedną definicję działania, do której przypisane jest zdarzenie, aby te wiadomości e-mail mogły zostać dostarczone. Można użyć innej definicji działania, aby zdefiniować, co powinno się wydarzyć, gdy wystąpi to zdarzenie.

Parametry

Zdarzenie ma następujące parametry, których można użyć w definicji działania:

- RequesterFullName – pełna nazwa użytkownika, dla którego ma zostać wysłany certyfikat

- CertificateName – nazwa posiadacza certyfikatu. W przypadku certyfikatów użytkownika jest to zwykle identyfikacja użytkownika

- Password – hasło dla pliku PFX

- MailReceipientAddress – adres odbiorcy, dla którego ma zostać wysłany certyfikat

- CertificateFile – plik w formacie PFX, który ma zostać wysłany do użytkownika

- SystemName – nazwa systemu, w którym wygenerowano certyfikat użytkownika. Nazwa jest określana przez przypisanie serwera aplikacji do systemu.

- MailSenderAddress – adres nadawcy. Domyślnie używany jest adres e-mail osoby odpowiedzialnej za system.

- CertificateFileName – nazwa pliku PFX wysyłanego do użytkownika

W definicji działania można użyć parametrów w następujący sposób:

- {certificateFileName} i {systemName} dla tematu definicji działania

- {requesterFullName} i {password} dla towarzyszącego tekstu wiadomości e-mail

Ze względów bezpieczeństwa można wysłać plik PFX i hasło osobno do użytkownika, tworząc i aktywując dwie definicje działania. Jedna z nich powinna zawierać tylko hasło.

Przykłady

Poniższe definicje działań są dostarczane jako przykłady definicji działań dla zdarzenia com.cisag.sys.configuration.CertificateExport:

- CertificateExport – definicja działania może być używana do wysyłania certyfikatów użytkownika pocztą elektroniczną. Plik PFX i hasło są wysyłane w wiadomości e-mail.

- CertificateExportOnly – definicja działania może być używana do wysyłania certyfikatów jako pliku PFX pocztą e-mail bez hasła

- CertificateExportPwd – definicja działania może być użyta do wysłania hasła dla wysłanych certyfikatów pocztą elektroniczną