Artykuł zawiera informacje na temat aplikacji Panel System dla typu System.

Obszar roboczy

Aplikacja Panel System z wybranym typem System pozwala wyświetlać i edytować systemy wprowadzone do bazy konfiguracyjnej. System można utworzyć wyłącznie na podstawie licencji, a następnie edytować.

Zakładka Edytor składa się z kilku podzakładek:

- Ogólne

- Ograniczenia importu

- Przyporządkowania użytkownika

- Systemy docelowe aktualizacji oprogramowania

Podzakładka Ogólne

Podzakładka zawiera ogólne informacje dotyczące otwartego systemu. Szczegółowy opis pól:

- GUID systemu — identyfikator GUID systemu. Wartość ta jest pobierana z licencji, w przypadku gdy system jest tworzony na podstawie licencji.

- Aktywna licencja — aktualnie aktywna licencja dla systemu. System pobiera ograniczenia dotyczące liczby użytkowników i klucza licencyjnego z tej licencji. Wartość tę można zmienić za pomocą funkcji aktywacji i dezaktywacji licencji.

- Zastosowanie — przeznaczenie systemu zgodnie z licencją. To ustawienie jest pobierane z licencji podczas tworzenia systemu i nie można go zmienić. To ustawienie kontroluje inne właściwości systemu, np. możliwe wartości poziomu walidacji i zachowanie systemu w kontekście logistyki oprogramowania. Szczegółowe informacje na temat poszczególnych zastosowań systemu można znaleźć w sekcji Zastosowania systemu.

- Baza konfiguracyjna — baza konfiguracyjna systemu w której są zdefiniowane podstawowe ustawienia. Baza konfiguracyjna musi być określona dla każdego systemu. Niektóre wartości atrybutów z bazy konfiguracyjnej określone tutaj muszą być również określone w pliku system.properties. Więcej informacji na ten temat można znaleźć w artykule Właściwości ERP.

- Repozytorium — baza repozytorium systemu. Każdy system musi posiadać własną bazę danych repozytorium.

- Przekroczenie czasu bazy danych — czas, po którym nieaktywne połączenia z bazą danych są zamykane. Nie należy określać czasu w systemach produkcyjnych. Każde nieaktywne połączenie z bazą danych jest zamykane po trzykrotnym przekroczeniu limitu czasu bazy danych lub, jeśli nie określono czasu, po 30 minutach. W ten sposób zasoby wykorzystywane przez połączenie z bazą danych są regularnie zwalniane. Określenie wartości mniejszej niż 10 minut jest szczególnie przydatne w przypadku systemów deweloperskich, które są obsługiwane przez dużą liczbę serwerów aplikacji i kilka centralnych baz danych. W przeciwnym razie zbyt wiele połączeń, a tym samym zasobów, zostanie zarezerwowanych w systemie centralnej bazy danych.

- Wymagany certyfikat — określa, czy certyfikaty klienta są wymagane do zalogowania się do systemu. Jeśli nie, możliwe jest również zalogowanie się poprzez wprowadzenie nazwy użytkownika i hasła. Szczegółowe informacje można znaleźć w artykule Logowanie za pomocą loginu i hasła.

- Osoba odpowiedzialna — osoba odpowiedzialna za system. To pole ma charakter wyłącznie informacyjny.

- Hasło serwera SMTP — hasło do wysyłania wiadomości e-mail z serwera aplikacji. To hasło zastępuje mail.user.password w pliku właściwości systemu. To pole jest widoczne tylko dla bieżącego systemu.

Zastosowanie systemu

Zastosowanie systemu jest określane, gdy licencja na nowy system jest tworzona przez producenta na podstawie umów z licencjobiorcą. Ma to daleko idący wpływ na zachowanie systemu w obszarach rozwoju oprogramowania i logistyki oprogramowania i nie może być zmienione z mocą wsteczną.

Poniższa tabela przedstawia wpływ na obszar rozwoju oprogramowania. Znaczenie poszczególnych kolumn jest następujące:

- Zalecana nazwa systemu — ponieważ instalacja zazwyczaj obejmuje kilka systemów Comarch ERP Enterprise (np. system dostosowywania klienta i system testowy dostosowywania klienta, system produkcyjny i system testowy produkcyjny), które są zdefiniowane we wspólnej bazie danych konfiguracji systemu, istnieją konwencje dotyczące przypisywania nazw systemów. W większości przypadków umożliwiają one rozpoznanie użycia systemu bezpośrednio na podstawie jego nazwy.

- Prefiks deweloperski — w przypadku systemów, w których możliwy jest rozwój, producent przypisuje prefiks deweloperski, który definiuje obszar nazw, w której można rejestrować nowe obiekty deweloperskie w tym systemie

- Poziomy wersjonowania — w przypadku systemów, w których możliwy jest rozwój, poziom wersjonowania można ustawić w zależności od statusu rozwoju systemu (faza rozwoju, faza poprawek) w zakresie określonym przez użycie systemu

- Tryb tożsamości — jeśli system nie ma prefiksu deweloperski, tryb tożsamości to Lokalny. Jeśli system jest jedynym systemem, który używa określonego prefiksu deweloperskiego, można również użyć trybu tożsamości Lokalny. Jeśli jednak kilka systemów deweloperskich używa tego samego prefiksu deweloperskiego (np. partnerski system adaptacyjny dla poprawek w starej wersji z poziomem wersjonowania 4 i partnerski system adaptacyjny dla zmian w nowej wersji z poziomem wersjonowania 3), jeden z dwóch systemów musi przyjąć rolę systemu serwera tożsamości. W takim przypadku tryb tożsamości Podzielony (normalnie) musi być ustawiony dla systemu, który przyjmuje rolę systemu klienta tożsamości.

| Zastosowanie systemu | Zalecana nazwa systemu | Prefiks deweloperski | Poziomy wersjonowania | Tryb tożsamości |

| System demonstracyjny | *D | Nie | 7 | Lokalny |

| System demonstracyjny do celów badawczych i dydaktycznych | *D | Nie | 7 | Lokalny |

| Zastosowanie systemu | Zalecana nazwa systemu | Prefiks deweloperski | Poziomy wersjonowania | Tryb tożsamości |

| System demonstracyjny dla zainteresowanych | *D | Nie | 7 | Lokalny |

| System demonstracyjny dla partnerów | *D | Nie | 7 | Lokalny |

| System deweloperski (V1R2Mx) | n/d | Tak | 3,4,6 | Dowolny |

| System testowy deweloperski | *PT, *AT, *DT | Nie | 7 | Lokalny |

| System dostosowania klienta | *DV | Tak | 6 | Dowolny |

| System testowy dostosowania klienta | *DT | Tak | 6 | Dowolny |

| System dostosowania partnera | *PV | Tak | 3,4 | Dowolny |

| System testowy dostosowania partnera | *PV | Tak | 3,4 | Dowolny |

| System deweloperski partnera | *PV | Tak | 3,4 | Dowolny |

| System testowy rozwoju partnera | *PV | Tak | 3,4 | Dowolny |

| System produkcyjny | *P | Nie | 7 | Lokalny |

| System testowy produkcyjny | *T | Nie | 7 | Lokalny |

| System zapewnienia jakości | QAS* | Nie | 7 | Lokalny |

Poniższa tabela przedstawia wpływ aktualizacji oprogramowania na obszar. Znaczenie poszczególnych kolumn jest następujące:

- Pliki aktualizacji oprogramowania — aktualizacje oprogramowania są przede wszystkim tworzone poprzez zmianę obiektów deweloperskich w systemach deweloperskich. Są one przekazywane między różnymi systemami Comarch ERP Enterprise w postaci plików. W zależności od zastosowania systemu, taki plik jest importowany i w razie potrzeby generowana jest nowa aktualizacja oprogramowania, która jest później eksportowana do nowego pliku. Alternatywnie, plik importu jest kopiowany w niezmienionej formie. Tylko w przypadku systemu zapewnienia jakości i systemu testów produkcyjnych aktualizacje oprogramowania są kopiowane bez zmian.

- Import źródła Java — tylko systemy deweloperskie mają źródła dla klas Java. Wszystkie inne systemy ignorują aktualizacje oprogramowania zawierające źródła Java podczas importowania.

| Zastosowanie systemu | Pliki aktualizacji oprogramowania | Import źródła Java |

| System demonstracyjny | Eksportowanie | Nie |

| System demonstracyjny do celów badawczych i dydaktycznych | Eksportowanie | Nie |

| System demonstracyjny dla zainteresowanych | Eksportowanie | Nie |

| System demonstracyjny dla partnerów | Eksportowanie | Nie |

| System deweloperski (V1R2Mx) | Eksportowanie | Tak |

| System testowy deweloperski | Eksportowanie | Tak |

| System dostosowania klienta | Eksportowanie | Tak |

| System testowy dostosowania klienta | Eksportowanie | Tak |

| System dostosowania partnera | Eksportowanie | Tak |

| System testowy dostosowania partnera | Eksportowanie | Tak |

| System deweloperski partnera | Eksportowanie | Tak |

| System testowy rozwoju partnera | Eksportowanie | Tak |

| System produkcyjny | Eksportowanie | Nie |

| System testowy produkcyjny | Eksportowanie | Nie |

| System zapewnienia jakości | Kopiowanie | Tak |

Poniższe pola są dostępne w sekcji Serwer komunikatów:

- Standby — określa, czy inny serwer aplikacji automatycznie przejmuje rolę serwera komunikatów po upływie konfigurowalnego czasu oczekiwania, jeśli serwer aplikacji przejmujący zadanie serwera komunikatów ulegnie awarii. Możliwe wartości to:

- To nie jest standby — przy tym ustawieniu możesz określić tylko jeden serwer aplikacji, który przejmie rolę serwera komunikatów. Specyfikacje czasu oczekiwania i alternatywnych serwerów komunikatów nie są istotne.

- Cold Standby — przy tym ustawieniu pola bezpośredniego określania serwera komunikatów nie są gotowe do wprowadzenia i są automatycznie wypełniane przez system przy użyciu wartości w polach pierwszego i drugiego alternatywnego serwera komunikatów. Można także wprowadzić czas oczekiwania w polu Czas oczekiwania po tym, jak alternatywny serwer wiadomości stanie się aktywnym serwerem wiadomości. Po przełączeniu na alternatywny serwer komunikatów przejmuje on rolę serwera komunikatów na czas nieokreślony, tj. tak długo, jak sam nie ulegnie awarii, a drugi alternatywny serwer komunikatów stanie się ponownie aktywny. Wartością domyślną jest To nie jest standby.

- Czas oczekiwania — określa czas oczekiwania na odpowiedzi z aktywnego serwera komunikatów, po którym alternatywny serwer komunikatów staje się aktywnym serwerem komunikatów. Czas oczekiwania musi wynosić co najmniej 1 minutę. W zależności od systemu operacyjnego i wydajności komputera, na którym działają serwery komunikatów, może być konieczne zwiększenie tej wartości. Może to zapobiec fałszywemu rozpoznaniu awarii podczas regularnego uruchamiania serwera komunikatów. Wartości większe niż 1 godzina nie są przydatne, ponieważ system nie jest dostępny w czasie oczekiwania. Pole jest gotowe do wprowadzenia tylko wtedy, gdy w polu Standby wybrano ustawienie Cold Standby.

- Serwer aplikacji — serwer aplikacji, który przejmuje funkcję serwera wiadomości dla systemu. Wykonuje centralne zadania, takie jak zarządzanie blokadami i komunikacja z innymi systemami Co-march ERP Enterprise. Z wyjątkiem systemów demonstracyjnych, na serwerze komunikatów nie powinny odbywać się żadne operacje lub dostępy wymagające dużej ilości zasobów (logowanie dialogowe, dostęp ODBC, dostęp do Knowledge Store, przetwarzanie w tle), aby nie wpływać na czasy odpowiedzi innych serwerów aplikacji w systemie.

- Interfejs sieci — adres IP, pod którym adresowany jest interfejs sieciowy serwera komunikatów

- Port — port używany przez serwer komunikatów do komunikacji. Wszystkie serwery aplikacji systemu i serwery komunikatów innych systemów komunikują się z serwerem komunikatów za pośrednictwem tego portu.

Poniższe pola są dostępne w sekcji Pierwszy alternatywny serwer komunikatów. Pola te są gotowe do wprowadzenia tylko wtedy, gdy w polu Standby wybrano ustawienie Cold Standby.

- Serwer aplikacji — pierwszy serwer aplikacji, który przejmuje funkcję serwera komunikatów dla systemu, jeśli aktywowana jest opcja Cold Standby, a aktywny serwer komunikatów nie odpowiada w określonym czasie oczekiwania. W takim przypadku przejmuje on rolę aktywnego serwera wiadomości.

- Interfejs sieci — adres IP, pod którym adresowany jest interfejs sieciowy alternatywnego serwera komunikatów. Ten adres IP powinien różnić się od adresu IP drugiego alternatywnego serwera komunikatów, ponieważ naturalnie nie ma sensu używać obu alternatywnych serwerów komunikatów na tym samym sprzęcie fizycznym w scenariuszu gotowości.

- Port — port używany przez pierwszy alternatywny serwer komunikatów do komunikacji. Wszystkie serwery aplikacji systemu i serwery komunikatów innych systemów komunikują się z serwerem komunikatów za pośrednictwem tego portu, jeśli jest to aktywny serwer komunikatów.

Poniższe pola są dostępne w sekcji Drugi alternatywny serwer wiadomości. Pola te są gotowe do wprowadzenia tylko wtedy, gdy w polu Standby wybrano ustawienie Cold Standby.

- Serwer aplikacji — drugi serwer aplikacji, który przejmuje funkcję serwera komunikatów dla systemu, jeśli aktywowana jest opcja Cold Standby, a aktywny serwer komunikatów nie odpowiada w określonym czasie oczekiwania. W takim przypadku przejmuje on rolę aktywnego serwera wiadomości.

- Interfejs sieci — adres IP, pod którym adresowany jest interfejs sieciowy alternatywnego serwera komunikatów. Ten adres IP powinien różnić się od adresu IP drugiego alternatywnego serwera komunikatów, ponieważ naturalnie nie ma sensu używać obu alternatywnych serwerów komunikatów na tym samym sprzęcie fizycznym w scenariuszu gotowości.

- Port — port używany przez pierwszy alternatywny serwer komunikatów do komunikacji. Wszystkie serwery aplikacji systemu i serwery komunikatów innych systemów komunikują się z serwerem komunikatów za pośrednictwem tego portu, jeśli jest to aktywny serwer komunikatów.

Poniższe pola są dostępne pod nagłówkiem Rozwój. Informacje w tych polach są istotne dla rozwoju oprogramowania oraz importu lub eksportu aktualizacji oprogramowania w Comarch ERP Enterprise. Więcej szczegółowych informacji na temat konfiguracji usługi zleceń deweloperskich można znaleźć w dokumentacji usługi zleceń deweloperskich. Opis procedury związanej z trybem tożsamości można znaleźć w artykule Konfiguracja systemu deweloperskiego.

- Wersja — wersja, wydanie i poziom modyfikacji systemu. Informacje te są analizowane przez usługę zleceń deweloperskich po wprowadzeniu zadania rozwojowego w celu zapewnienia zgodności wersji zlecenia deweloperskiego z bieżącym systemem.

- Prefiks eksportu — prefiks wszystkich aktualizacji oprogramowania utworzonych w systemie. Logicznie identyfikuje system źródłowy aktualizacji oprogramowania i definicji aktywacji w workflow. Prefiks eksportu składa się z maksymalnie pięciu małych liter.

- Poziom wersji — poziom wersji systemu. W zależności od sposobu użytkowania systemu ma on określony poziom wersji. Na wszystkich poziomach wersjonowania z wyjątkiem 7 możliwe jest tworzenie nowych wersji obiektów deweloperskich. Wynikowe numery wersji są oparte na poziomie wersjonowania. Możliwe wartości to od 1 do 7, przy czym wybór jest ograniczony przez licencję i zastosowanie systemu. Zmiana poziomu wersjonowania jest dozwolona tylko wtedy, gdy na przykład partnerski system deweloperski o poziomie wersjonowania 4 zostanie przekształcony w system korekty o poziomie wersjonowania 3. W każdym przypadku wszystkie zadania deweloperskie muszą być aktywowane, a wszystkie aktualizacje oprogramowania wyeksportowane w momencie zmiany.

- Prefiks deweloperski — prefiks dla nowo utworzonych obiektów deweloperskich. Dla każdego systemu deweloperskiego przypisywany jest osobny prefiks. Prefiks deweloperski składa się z maksymalnie pięciu małych liter. Wszystkie obiekty deweloperskie tworzone w systemie muszą być tworzone w obszarze nazw rozpoczynającej się od com.<prefiks deweloperski>.app. Prefiks deweloperski jest przypisywany centralnie przez producenta i nie można go zmienić w licencji systemowej.

- Tryb tożsamości — tryb usługi tożsamości. Usługa tożsamości zapewnia, że obiekty deweloperskie zawsze otrzymują ten sam identyfikator GUID i tę samą identyfikację w różnych systemach i wydaniach. W tym celu każdy system ma listę tożsamości. Jeśli kilka systemów deweloperskich używa tego samego prefiksu deweloperskiego, jeden z tych systemów musi przejąć wspólne zarządzanie listą tożsamości. Tryb tożsamości określa, który z tych systemów zarządza listą tożsamości. Ustawienie Lokalny jest używane dla systemów, które same nie są systemami deweloperskimi i dla systemów deweloperskich, które mają własny prefiks deweloperski. Ustawienia Podzielony (normalnie) i Podzielony (pierwotnie) są używane, jeśli używana jest usługa tożsamości innego systemu. W takim przypadku należy określić system i serwer aplikacji, które zarządzają listą tożsamości. Ustawienie Podzielony (pierwotnie) może być używane tylko w nowym systemie deweloperskim, z którego nie wyeksportowano jeszcze aktualizacji oprogramowania. W takim przypadku nowy obiekt deweloperski może zostać ponownie usunięty z listy tożsamości w celu zmiany jego tożsamości (np. zmiany kapitalizacji). Gdy tylko system uzupełniający będzie dostępny lub aktualizacja oprogramowania zostanie wyeksportowana, wartość musi zostać zmieniona na Podzielony (normalnie).

- System serwerowy tożsamości — system serwera aplikacji, który uruchamia usługę tożsamości

- Serwer tożsamościowy — serwer aplikacji, na którym działa usługa tożsamości. Wszystkie żądania sprawdzenia nowych identyfikatorów obiektów deweloperskich są przetwarzane za pośrednictwem tego serwera aplikacji. Jeśli nie można się z nim połączyć, nie można utworzyć nowego obiektu deweloperskiego i nie można zmienić większości istniejących obiektów deweloperskich.

- Tryb serwera zleceń deweloperskich — określa, czy usługa zleceń deweloperskich jest używana, czy nie. Usługa zleceń deweloperskich umożliwia koordynację zadań deweloperskich w różnych systemach na podstawie zleceń deweloperskich. Możliwe wartości to Użyj i Nie używaj. Jeśli wybrana zostanie wartość Użyj, należy określić w poniższych polach, gdzie serwer usługi zlecenia deweloperskiego jest skonfigurowany i można się z nim połączyć.

- System serwerowy zleceń deweloperskich — system serwera aplikacji, na którym uruchomiona jest usługa zleceń deweloperskich

- Serwer zleceń deweloperskich — serwer aplikacji uruchamiający usługę zleceń deweloperskich

- Baza danych serwera zleceń deweloperskich — na serwerze aplikacji można skonfigurować kilka usług zleceń deweloperskich, a dokładniej maksymalnie jedną usługę zleceń deweloperskich na bazę danych OLTP. W tym miejscu należy określić bazę danych OLTP, w której przechowywane są zadania deweloperskie związane z tym systemem.

Podzakładka Ograniczenia importu

W tabeli Ograniczenia importu określa się, które aktualizacje oprogramowania mogą być importowane do systemu. Każde określone ograniczenie importu umożliwia import aktualizacji oprogramowania o określonych właściwościach. Jeśli nie określono żadnych ograniczeń importu, importowanie aktualizacji oprogramowania nie jest możliwe.

Celem ograniczeń importu jest ochrona systemu przed importem z systemów, które nie odpowiadają zamierzonym trasom transportowym. Zazwyczaj dla każdego systemu określane jest dokładnie jedno ograniczenie importu. To, które ograniczenia importu są akceptowane, zależy od poziomu wersji samego systemu.

Należy tutaj zauważyć, że przy określaniu poziomu wersji systemu źródłowego należy zawsze brać pod uwagę system deweloperski, korekty lub adaptacji, który ostatnio wyeksportował aktualizację oprogramowania. Jeśli aktualizacja oprogramowania została zaimportowana przez system o poziomie wersjonowania 7 i ponownie wyeksportowana po podsumowaniu, zmienia się tylko nazwa aktualizacji oprogramowania, ale nie poziom wersjonowania aktualizacji oprogramowania.

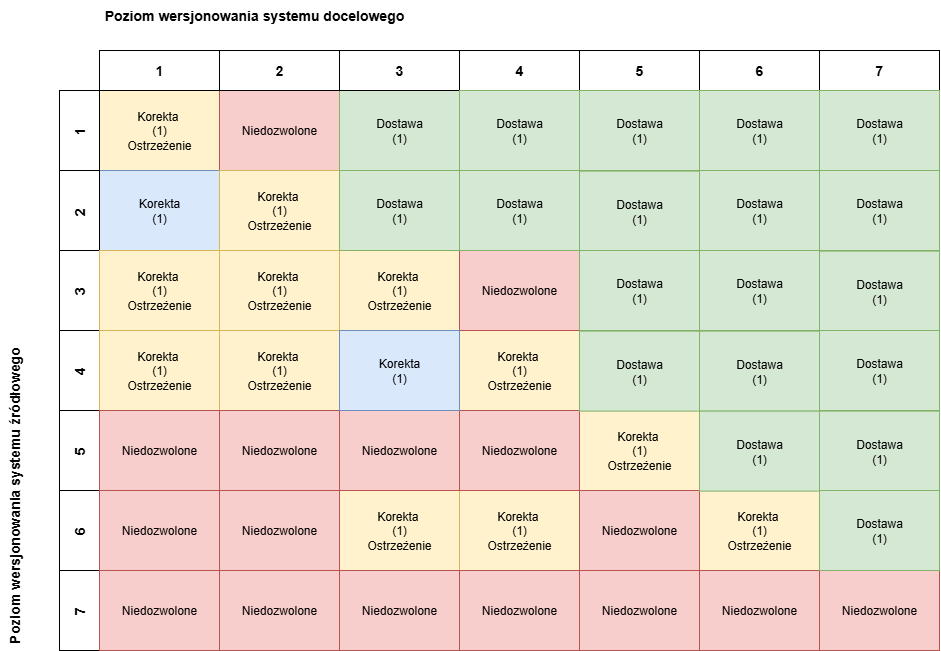

Poniższa grafika ilustruje dozwolone trasy transportu aktualizacji oprogramowania. Jest ona również dostępna w panelu systemu za pomocą przycisku [Wyświetl możliwe kombinacje ograniczeń importu] na pasku narzędzi tabeli Ograniczenia importu. Kolumny odpowiadają poziomowi wersji systemu docelowego, a wiersze poziomowi wersji aktualizacji oprogramowania, tj. systemu źródłowego.

Znaczenie kolorów komórek jest następujące:

- Zielony — transport oprogramowania

- Niebieski — transport między systemami

- Żółty — transporty między systemami z ostrzeżeniem w panelu systemowym

- Czerwony — niedozwolona ścieżka transportu

Znaczenie zawartości komórek wyjaśniono poniżej. Możliwe są również kombinacje:

- Dostawa — w przypadku konfliktów podczas wgrywania aktualizacji oprogramowania wersja z systemu źródłowego zostaje przejęta jako wartość proponowana w zadaniu konfliktowym

- Korekta — w przypadku konfliktów podczas wgrywania aktualizacji oprogramowania wersja z systemu docelowego zostaje przejęta jako wartość proponowana w zadaniu konfliktowym

- (1) — dozwolone jest maksymalnie jedno ograniczenie importu

- 3,4 — dozwolona jest dowolna liczba ograniczeń importu, jeśli dany system źródłowy posiada poziom wersjonowania 3 lub 4

- Ostrzeżenie — nie jest to standardowa ścieżka transportu. Nie należy jej używać bez konsultacji z producentem, aby nie naruszyć integralności obiektów deweloperskich.

Nad tabelą dostępne są następujące przyciski:

- [Wyświetl możliwe kombinacje ograniczeń importu] — otwiera okno dialogowe, w którym wyświetlane są możliwe ograniczenia importu. System docelowy to bieżący system. Kolumna należąca do bieżącego poziomu wersji systemu jest podświetlona kolorem. Opis zawartości komórek można znaleźć w rozdziale Ograniczenia importu w dokumentacji aplikacji.

- [Dodaj] — dodaje nowe ograniczenie importu. Po naciśnięciu przycisku w tabeli pojawi się nowy wiersz, w którym możesz wprowadzić szczegóły ograniczenia importu.

- [Wstaw/Usuń znacznik usuwania] — ustawia lub usuwa wskaźnik usunięcia dla ograniczeń importu wybranych w tabeli

W tabeli dostępne są następujące kolumny:

- Poziom wersji — poziom wersji ostatniego systemu rozwoju, korekty lub adaptacji klienta, który wyeksportował aktualizację oprogramowania i z którego import aktualizacji oprogramowania jest dozwolony

- Wzór — wzór nazw plików aktualizacji oprogramowania dopuszczonych do importu do systemu. Wzorzec może kończyć się znakiem * jako symbol zastępczy dla pozostałej części nazwy pliku, np. babel-4.0.0*.

Podzakładka Przyporządkowania użytkownika

W polach sekcji Wykonaj zapytanie o przyporządkowania użytkownika można określić kryteria filtrowania w celu wyświetlenia informacji w tabeli Przyporządkowania użytkowników. Zastosowanie kryteriów filtrowania ułatwia przetwarzanie, jeśli do systemu przypisana jest duża liczba użytkowników.

- Użytkownik — w razie potrzeby należy wprowadzić użytkownika, którego przypisanie do systemu ma zostać wyświetlone. Można także wprowadzić kilku użytkowników, oddzielając ich przecinkami i spacjami.

- Typ licencji — w razie potrzeby należy wybrać typy licencji przypisań użytkowników, które mają zostać uwzględnione. Wartością domyślną są wszystkie istniejące typy licencji.

- Tryb dostępu — w razie potrzeby należy wybrać tryb dostępu przypisań użytkowników, który ma zostać uwzględniony. Wartością domyślną są wszystkie istniejące tryby dostępu.

- Dostęp do kanału — w razie potrzeby należy wybrać jeden lub więcej dostępów do kanałów dla przyporządkowań użytkowników. Wartością domyślną są wszystkie istniejące dostępy do kanałów.

Użytkownicy przypisani do systemu są wprowadzani w tabeli Przyporządkowania użytkowników. Użytkownicy mogą logować się do systemu tylko wtedy, gdy są do niego przypisani.

Dodatkowo logowanie użytkowników do systemu jest ograniczone licencją Comarch ERP Enterprise.

- Do systemu można przypisać tylko tylu użytkowników o typie licencji Pracownik lub Pracownik, logowanie zarezerwowane, ilu zostało zdefiniowanych w licencjonowaniu dla danego trybu dostępu.

- Można przypisać do systemu dowolną liczbę użytkowników typu Partner biznesowy, ale liczba tych użytkowników, którzy mogą być zalogowani do systemu w tym samym czasie, jest określona w licencji.

- Użytkownicy typu Partner biznesowy nie mogą korzystać z niektórych struktur i aplikacji. Ponadto niektóre informacje nie są wyświetlane w niektórych aplikacjach.

Aby przypisać użytkowników do systemu lub ograniczyć wyświetlanie, nad tabelą dostępne są następujące przyciski:

- [Dodaj] — dodaje nowe przyporządkowanie użytkownika do systemu. Naciśnięcie przycisku powoduje wyświetlenie pustego wiersza w tabeli. Można tam wprowadzić nowego użytkownika.

- [Szukaj i dodaj kilku użytkowników] — naciśnięcie przycisku otwiera okno, w którym można wybrać jednego lub więcej użytkowników i przypisać ich do systemu

- [Zawartość listy zaktualizować na podstawie pól zapytania] — naciśnięcie przycisku aktualizuje przypisania użytkowników zgodnie z określonymi kryteriami zapytania

- [Wstaw/Usuń znacznik usuwania] — ustawia lub usuwa flagę usuwania dla przypisań użytkowników do systemu wybranego w tabeli

Tabela zawiera następujące kolumny:

- Użytkownik — użytkownik przypisany do systemu

- Typ licencji — typ licencji użytkownika. Można wybrać pomiędzy Pracownik, Partner biznesowy i Pracownik, logowanie zarezerwowane.

- Tryb dostępu — tryb dostępu użytkownika. Określa, czy użytkownik ma Pełny dostęp czy Tylko do odczytu. Użytkownicy, którym przypisano tryb dostępu Tylko do odczytu, mogą uzyskiwać dostęp do danych wyłącznie w trybie odczytu, niezależnie od ustawień autoryzacji. Jedynym wyjątkiem jest możliwość zapisu pliku. Może to być również dozwolone dla użytkowników z trybem dostępu Tylko do odczytu w rolach uprawnień. Pozwala to tym użytkownikom na przykład na przekierowanie dokumentów raportu do Knowledge Store jako pliku i wyświetlenie ich stamtąd.

- Dostęp do dialogu — dostęp dialogowy użytkownika. Określa, czy użytkownik może korzystać z kanału dialogowego w systemie, do którego jest przypisany.

- Tel. kom – dostęp — dostęp mobilny użytkownika. Określa, czy użytkownik może korzystać z kanału mobilnego w systemie, do którego jest przypisany.

- Dostęp do Knowledge Store — dostęp użytkownika do Knowledge Store. Określa, czy użytkownik jest uprawniony do korzystania z Knowledge Store w systemie, do którego jest przypisany.

- Dostęp do CORBA — dostęp CORBA użytkownika. Określa, czy użytkownik może korzystać z kanału CORBA w systemie, do którego jest przypisany.

- Dostęp SOAP — dostęp SOAP użytkownika. Określa, czy użytkownik może korzystać z kanału SOAP w systemie, do którego jest przypisany.

- Dostęp ODBC — dostęp ODBC użytkownika. Określa, czy użytkownik jest uprawniony do korzystania z kanału ODBC w systemie, do którego jest przypisany.

Podzakładka Systemy docelowe aktualizacji oprogramowania

W tabeli Systemy docelowe aktualizacji oprogramowania wprowadzane są systemy, które otrzymują aktualizacje oprogramowania z systemu w ramach trasy transportu. Zdefiniowane tutaj systemy są używane w aplikacji Panel Aktualizacja oprogramowania w widoku Aktualizacja systemu docelowego.

Aby przypisać systemy docelowe aktualizacji oprogramowania do systemu, nad tabelą dostępne są następujące przyciski:

- [Dodaj] — dodaje system do systemów docelowych aktualizacji oprogramowania otwartego systemu. Naciśnięcie przycisku powoduje wyświetlenie nowego wiersza w tabeli. W wierszu tym można wprowadzić system, który ma stać się docelowym systemem aktualizacji oprogramowania. System musi być wprowadzony do tej samej bazy danych konfiguracji.

- [Wstaw/Usuń znacznik usuwania] — ustawia lub usuwa wskaźnik usunięcia dla systemów docelowych aktualizacji oprogramowania wybranych w tabeli.

Tabela zawiera następujące kolumny:

- System docelowy — system, który jest dostarczany z aktualizacjami oprogramowania przez ten system. System ten jest oferowany do wyboru w w aplikacji Panel Aktualizacja oprogramowania w widoku Aktualizacja systemu docelowego.

Zakładka Status

Na zakładce wyświetlane są wszystkie serwery aplikacji systemu, które aktualnie działają lub powinny działać. Status aktualnie aktywnego serwera komunikatów jest również wyraźnie wyświetlany w sekcji Status systemu.

Przyciski w sekcji Status systemu w szczegółach:

- [Pozostaw w działaniu] — po zainicjowaniu opóźnionego wyłączenia lub ponownego uruchomienia serwera komunikatów – a tym samym systemu – można je anulować za pomocą przycisku [Pozostaw w działaniu]; serwer komunikatów – a tym samym system – pozostaje w działaniu.

- [Zrestartuj system] — natychmiastowe ponowne uruchomienie serwera wiadomości – a tym samym systemu

- [Restart systemu z opóźnieniem] — restartuje serwer wiadomości – a tym samym system – po upływie określonego czasu

- [Wyłącz system] — powoduje natychmiastowe zamknięcie serwera komunikatów – a tym samym systemu

- [Zamknij system z opóźnieniem] — powoduje wyłączenie serwera wiadomości – a tym samym systemu – o określonej godzinie

Okno dialogowe nie pojawia się tylko w przypadku akcji [Pozostaw w działaniu]. Wszystkie inne akcje prowadzą do pojawienia się okna dialogowego, które zostało opisane w artykule Panel System: Serwer aplikacji w sekcji Okno dialogowe Zmiana statusu serwera aplikacji. W przypadku opóźnionego zamknięcia lub natychmiastowego zamknięcia, pozostałe serwery aplikacji są zatrzymywane lub zamykane w zależności od wyboru w oknie dialogowym.

Pola w sekcji Status systemu w szczegółach:

- Serwer komunikatów — serwer aplikacji, który aktualnie pełni funkcję serwera wiadomości dla systemu. Wykonuje centralne zadania, takie jak zarządzanie blokadami i komunikacja z innymi systemami Comarch ERP Enterprise.

- Aktywne serwery aplikacji — liczba aktualnie aktywnych serwerów aplikacji. Liczony jest tu również serwer komunikatów.

- Status — status serwera komunikatów. Możliwe wartości to:

- Nowy

- Uruchomiony

- W trakcie działania

- Wstrzymywanie

- Ponowne uruchamianie

- Nieaktywny

- Nie odpowiada

- Czas — pole ma różne znaczenie w zależności od statusu serwera komunikatów. Jest to albo czas, w którym serwer komunikatów został uruchomiony lub zamknięty, albo czas, w którym został uruchomiony lub pozostawiony w działaniu.

- Czas uruchomienia — czas, w którym serwer komunikatów został uruchomiony

- Czas pracy serwera — czas działania serwera komunikatów od ostatniego uruchomienia

- Aktywne logowania — liczba aktualnie aktywnych logowań do dialogu

- Aktywni użytkownicy — liczba aktualnie zalogowanych użytkowników

- Ogólny status — ogólny status serwera aplikacji. To pole wyświetla jeden z następujących trzech symboli w zależności od stanu serwera aplikacji:

- Czerwone światło — serwer aplikacji jest w statusie Nie działa, a monitorowanie statusu dla serwera aplikacji jest aktywne

- Żółte światło — serwer aplikacji jest w statusie Nie odpowiada. Serwer aplikacji jest w trakcie debugowania lub jest bardzo obciążony i nie odpowiedział na żądanie statusu z serwera komunikatów w określonym czasie.

- Zielone światło — serwer aplikacji jest w statusie Nowy, Uruchomiony, Nieaktywny, Ponowne uruchamianie, tj. w normalnym statusie roboczym.

Pod nagłówkiem Zapytania do serwera aplikacji można określić, które serwery aplikacji mają być wyświetlane w panelu systemu. Poniżej pól zapytania wyświetlane są serwery aplikacji, które działają, nie odpowiadają lub nie działają i dla których aktywowano monitorowanie stanu, z uwzględnieniem pól zapytania. Jeśli wybrany zostanie przycisk [Aktualizuj] na standardowym pasku narzędzi, ekran SAS zostanie zaktualizowany zgodnie z polami zapytania.

Pola w szczegółach:

- Serwer aplikacji — w razie potrzeby należy wprowadzić serwer aplikacji, który ma zostać wyświetlony. Można także wprowadzić kilka serwerów aplikacji, oddzielając je przecinkami i spacjami.

- Status — w razie potrzeby należy wybrać statusy SAS, które mają zostać uwzględnione. Wartością domyślną są wszystkie istniejące statusy.

Nad listą aktywnych serwerów aplikacji dostępne są następujące przyciski:

- [Sortuj] — określa sortowanie wyświetlanych serwerów aplikacji

- [Zużycie pamięci] — wyświetla dodatkowe informacje o zużyciu pamięci przez serwery aplikacji

- [Pozostaw uruchomiony] — po zainicjowaniu opóźnionego wyłączenia lub ponownego uruchomienia serwera aplikacji wybranego w tabeli, można anulować to za pomocą przycisku [Pozostaw uruchomiony] – serwer aplikacji pozostaje w działaniu

- [Uruchom ponownie] — natychmiastowe ponowne uruchomienie serwera aplikacji wybranego w tabeli

- [Uruchom ponownie z opóźnieniem] — ponowne uruchomienie serwera aplikacji wybranego w tabeli w określonym czasie

- [Wyłącz] — natychmiast wyłącza serwer aplikacji wybrany w tabeli

- [Wyłącz z opóźnieniem] — powoduje wyłączenie serwera aplikacji wybranego w tabeli w określonym czasie

Niektóre kolumny zostały opisane w rozdziale Zakładka Status w artykule Panel System: Serwer aplikacji. Na tej zakładce znajdują się również następujące kolumny:

- Serwer aplikacji — identyfikacja serwera aplikacji, którego status jest wyświetlany

- Status — ogólny status serwera aplikacji. To pole wyświetla jeden z następujących trzech symboli w zależności od stanu serwera aplikacji:

- Czerwone światło — serwer aplikacji jest w statusie Nie działa, a monitorowanie statusu dla serwera aplikacji jest aktywne

- Żółte światło — serwer aplikacji jest w statusie Nie odpowiada. Serwer aplikacji jest w trakcie debugowania lub jest bardzo obciążony i nie odpowiedział na żądanie statusu z serwera komunikatów w określonym czasie.

- Zielone światło — serwer aplikacji jest w statusie Nowy, Uruchomiony, Nieaktywny, Ponowne uruchamianie, tj. w normalnym statusie roboczym.

Domyślnie tabela jest sortowana według ogólnego statusu i według serwera aplikacji, przy czym ogólne statusy są wymienione w powyższej kolejności.

- Używana pamięć sterty — rozmiar wykorzystywanej pamięci sterty

- Wykorzystywana pamięć sterty w procentach — udział procentowy wykorzystanej pamięci sterty w maksymalnej skonfigurowanej pamięci sterty

- Dostępna pamięć sterty — rozmiar dostępnej pamięci sterty

- Dostępna pamięć sterty w procentach — proporcja dostępnej pamięci sterty w maksymalnej skonfigurowanej pamięci sterty

Zakładka Informacje o wydajności

Informacje o wydajności zawierają informacje o tym, jak często wystąpiły określone zdarzenia monitorowania i w jakim kontekście. Monitory wydajności bazy danych rejestrują informacje o wydajności bazy danych w obiektach biznesowych Analizując te informacje, można określić, które procesy spowodowały obciążenie systemu. Aby uzyskać więcej informacji na temat rejestrowania informacji o wydajności, należy zapoznać się z artykułami Rejestrowanie i analizowanie informacji o wydajności i Monitory wydajności.

Na poziomie systemu trwałe informacje o wydajności przechowywane w bazie danych repozytorium odpowiedniego systemu mogą być wyszukiwane i wyświetlane na zakładce Informacje o wydajności. Stałe informacje o wydajności zawierają dane z ostatnich godzin, dni, tygodni, miesięcy i lat w porządku chronologicznym. Ocena na poziomie systemu umożliwia zatem również analizy długoterminowe. Ponieważ zbyt częste zapisywanie informacji o wydajności generowałoby duże obciążenie, nowe informacje o wydajności są zapisywane tylko w określonych odstępach czasu i dlatego są trwałe. Można zapytać o niezapisane, tj. przejściowe, informacje o wydajności standardowego monitora wydajności na poziomie serwera aplikacji na zakładce Informacje o wydajności o tej samej nazwie. Udostępniane są tam dane z ostatnich maksymalnie 24 godzin od uruchomienia serwera aplikacji, niezależnie od tego, czy część z nich została już w międzyczasie zapisana. Umożliwia to analizę bieżącego stanu serwera aplikacji i rozwoju maksymalnie w ciągu ostatnich 24 godzin.

W sekcji Odpytać utrwalone informacje o wydajności dostępne są następujące przyciski:

- [Nowe zapytanie] — przygotowywane jest nowe zapytanie dla aktualnie wybranego monitora wydajności. Naciśnięcie przycisku powoduje wyświetlenie menu, w którym można wybrać żądaną wstępną alokację pól zapytania. Dostępne są następujące opcje:

- Długotrwałe akcje sortowane według sumy

- Długotrwałe akcje sortowane według średniej

- Czasochłonne raporty posortowane według sumy

- Nakłady czasu raportów sortowane wg przeciętności

- Czasochłonne polecenia bazodanowe sortowane według sumy

- Nakłady czasu poleceń bazy danych sortowane według przeciętności

- [Pokaż/Ukryj obszar zapytań] — wybranie przycisku pokazuje lub ukrywa obszar zapytania, aby zapewnić więcej miejsca na wyświetlanie wyników

Poniższe pole jest dostępne w sekcji Odpytać utrwalone informacje o wydajności:

- Monitor wydajności — należy wybrać monitor wydajności, którego zarejestrowane informacje o wydajności mają być odpytywane w systemie Comarch ERP Enterprise. Monitor wydajności i jego ustawienia określają, które pola zapytania są istotne lub nieistotne dla zapytania. Przełączenie na inny monitor wydajności wymaga wykonania nowego zapytania. Jeśli dostępny jest tylko jeden monitor wydajności, pole nie jest gotowe do wprowadzenia danych. Jeśli żaden monitor wydajności nie jest dostępny lub żadne dane nie zostały jeszcze zarejestrowane dla istniejących monitorów wydajności, pole nie jest istotne i nie można wykonać zapytania.

Obszar zapytań w sekcji Odpytać utrwalone informacje o wydajności zawiera pola dla ograniczeń dotyczących wymiarów i ograniczeń wartości agregatów.

Dla każdego wymiaru można wybrać jedno z poniższych ustawień, w zależności od wymiaru i ustawień monitora wydajności:

- Nie używaj — wymiar nie jest brany pod uwagę. Jest on pomijany podczas odpytywania zagregowanych danych dotyczących wydajności i podczas wyświetlania danych dotyczących wydajności. Tego ustawienia nie można zmienić, jeśli monitor wydajności nie obsługuje tego wymiaru.

- Ogranicz — zapytanie o dane dotyczące wydajności, które mają być agregowane, jest ograniczone do wartości określonych w poniższym polu. Na przykład, jeśli wprowadzone zostanie com.cisag.sys.workflow.* dla wymiaru Aplikacja, wyświetlone zostaną wyniki podsumowujące wszystkie aplikacje z obszaru nazw dla workflow. Ponieważ dane z różnych aplikacji są podsumowywane, pole Aplikacja nie ma w tym przypadku sensu na liście wyników i dlatego nie jest widoczne.

- Ogranicz i wyświetl — zapytanie o dane dotyczące wydajności, które mają zostać zagregowane, jest ograniczone do wartości określonych w poniższym polu. Ponadto dla każdej wartości występującej w wymiarze wyświetlany jest osobny wiersz. Na przykład, jeśli wprowadzone zostanie com.cisag.sys.workflow.* dla wymiaru Aplikacja, wyświetlone zostaną zróżnicowane wyniki dla każdej aplikacji z obszarze nazw dla workflow. Ponieważ dane z różnych aplikacji nie są podsumowywane, pole Aplikacja jest w tym przypadku widoczne na liście wyników. Możliwe jest zatem ograniczanie i agregowanie według wymiarów, np. według aplikacji, pod warunkiem, że są one obsługiwane przez wybrany monitor wydajności. Odbywa się to w bazie danych za pomocą funkcji agregacji w klauzuli FROM i ograniczeń w klauzuli WHERE. Agregaty, tj. wartości liczbowe, takie jak suma czasu wykonania, mogą być ograniczone. Odbywa się to w bazie danych w klauzuli HAVING.

Jeśli wybrany zostanie przycisk [Aktualizuj] na standardowym pasku narzędzi, wartości w określonych polach zapytania zostaną zaktualizowane, jeśli wcześniej wybrano nowy monitor wydajności. Wyświetlanie danych dotyczących wydajności w tabeli nie jest aktualizowane. W obszarze zapytań znajdują się następujące pola:

- Operacje — należy wybrać, czy operacje w zapytaniu są tylko ograniczone, czy ograniczone i wyświetlane. Możliwe wartości to:

- Ogranicz

- Ogranicz i wyświetl

- Operacja — operacje, które monitor wydajności rejestruje i obsługuje oraz zgodnie z którymi powinny być ograniczone. Dostępne wartości zależą od wybranego monitora wydajności. Jeśli pole Operacje zostało ustawione na Ogranicz, można wybrać tylko jeden wpis.

- Okresy — należy wybrać, czy przedziały czasowe dla zapytania są tylko ograniczone, czy ograniczone i wyświetlane. Możliwe wartości to:

- Ogranicz

- Ogranicz i wyświetl

- Okres — należy wybrać jeden lub więcej okresów czasu, które mają być ograniczone. Dostępne wartości zależą od wybranego monitora wydajności. Jeśli pole Okresy zostało ustawione na Ogranicz, można wybrać tylko wpisy o tej samej szczegółowości czasowej.

- Serwer aplikacji — nalezy zdefiniować, czy serwery aplikacji są nieużywane, tylko ograniczone lub ograniczone i wyświetlane dla zapytania. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Serwer aplikacji — w razie potrzeby należy określić jeden lub więcej serwerów aplikacji, które mają zostać ograniczone. Pole nie jest gotowe do wprowadzenia danych i nie ma znaczenia, jeśli pole Serwer aplikacji po lewej stronie ma wartość Nie używaj.

- Aplikacje — nalezy wybrać, czy aplikacje mają być nieużywane, tylko ograniczone lub ograniczone i wyświetlane dla zapytania. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Aplikacja — aplikacje, które mają być ograniczone. Pole nie jest gotowe do wprowadzenia danych i nie ma znaczenia, jeśli w polu Aplikacje ustawiono wartość Nie używaj.

- Akcje — należy zdefiniować, czy akcje mają być nieużywane, tylko ograniczone lub ograniczone i wyświetlane dla zapytania. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Akcja — działania, według których należy ograniczyć. Pole nie jest gotowe do wprowadzenia danych i nie ma znaczenia, jeśli w polu Akcje ustawiono wartość Nie używaj.

- Raporty — należy wybrać, czy raporty mają być nieużywane, tylko ograniczone lub ograniczone i wyświetlane dla zapytania. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Raport — raporty, według których należy ograniczyć. Pole nie jest gotowe do wprowadzania danych i nie jest dostępne, jeśli w polu Raporty ustawiono wartość Nie używaj.

- Typy sesji — należy wybrać, czy typy sesji mają być nieużywane w zapytaniu, tylko ograniczone lub ograniczone i wyświetlane. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Typ sesji — należy wybrać jeden lub więcej typów sesji, które mają być ograniczone. Pole nie jest gotowe do wprowadzenia i nie ma znaczenia, jeśli pole Typy sesji jest ustawione na Nie używaj. Dostępne wartości zależą od wybranego monitora wydajności. Niektóre z możliwych wartości to:

- Inicjalizacja

- System

- Dostęp do workflow

- Przetwarzanie w tle

- Toolshell

- Zdalny dostęp

- Dostęp dialogowy

- Dostęp ODBC

- Dostęp do serwera ODBC

- Dostęp do Knowledge Store

- Dostęp do zasobów

- Dostęp CORBA

- Dostęp SOAP

- Dostęp zdalny

- Bazy danych — należy wybrać, czy bazy danych mają być nieużywane, tylko ograniczone lub ograniczone i wyświetlane dla zapytania. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Baza danych — w razie potrzeby należy określić jedną lub więcej baz danych, według których użytkownik chce ograniczyć. Pole nie jest gotowe do wprowadzenia danych i nie ma znaczenia, jeśli w polu Bazy danych ustawiono wartość Nie używaj.

- Zapytania bazodanowe — należy wybrać, czy instrukcje bazy danych mają być nieużywane, tylko ograniczone lub ograniczone i wyświetlane dla zapytania. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Zapytanie bazodanowe — w razie potrzeby należy określić jeden lub więcej identyfikatorów instrukcji bazy danych, które mają zostać ograniczone. Identyfikator instrukcji bazy danych to szesnastocyfrowy ciąg znaków 0123456789ABCDEF. Specyfikacja * nie jest obsługiwana. Pole nie jest gotowe do wprowadzenia i nie ma znaczenia, jeśli w polu Zapytania bazodanowe ustawiono wartość Nie używaj.

- Wyszukiwanie — należy wybrać, czy wyszukiwanie ma być nieużywane, ograniczone lub ograniczone i wyświetlane dla zapytania. Jeśli monitor wydajności nie obsługuje tego wymiaru, do pola przypisywana jest wartość Nie używaj, a pole nie jest dostępne do wprowadzania danych. Możliwe wartości to:

- Nie używaj

- Ogranicz

- Ogranicz i wyświetl

- Szukanie — w razie potrzeby należy wprowadzić jedno lub więcej wyszukiwań, które mają zostać ograniczone. Pole nie jest gotowe do wprowadzenia danych i nie ma znaczenia, jeśli w polu Wyszukiwanie ustawiono wartość Nie używaj.

Sekcja zawiera również następujące pola zapytań dla ograniczeń dotyczących agregatów, np. wartości liczbowych. Pola te są dostępne w odpowiednim wyskakującym obszarze.

- Liczba — w razie potrzeby należy ograniczyć liczbę wykonań operacji dla zapytania. Przykładowo, > 5000 dla operacji wykonywanych ponad 5000 razy.

- Najkrótszy czas wykonania — w razie potrzeby należy ograniczyć najkrótszy czas wykonania operacji w milisekundach dla zapytania. Przykładowo, > 5000 dla operacji, których najkrótsze wykonanie trwało ponad 5 sekund.

- Najdłuższy czas wykonania — w razie potrzeby należy ograniczyć najdłuższy czas wykonania operacji w milisekundach dla zapytania. Przykładowo, < 5000 dla operacji, których najdłuższe wykonanie trwało mniej niż 5 sekund.

- Czas wykonania ogółem — w razie potrzeby należy ograniczyć całkowity czas wykonania operacji w milisekundach dla zapytania. Przykładowo, > 3600000 dla operacji, które trwały łącznie ponad 1 dzień w analizowanym okresie.

- Całkowity czas CPU — w razie potrzeby należy ograniczyć całkowity czas CPU operacji w milisekundach dla zapytania. Przykładowo, < 5000 dla operacji, dla których procesor wymagał mniej niż 5 sekund na wykonanie operacji.

- Czas używ. CPU Semiramis — w razie potrzeby należy ograniczyć czas procesora Comarch ERP Enterprise operacji w milisekundach dla zapytania. Przykładowo, < 3000 dla operacji, dla których czas CPU wymagany przez proces do wykonania operacji trwał krócej niż 3 sekundy.

- Czas bazy danych — w razie potrzeby należy ograniczyć czas operacji w bazie danych w milisekundach dla zapytania. Przykładowo, < 5000 dla operacji, dla których operacje na bazie danych wymagały mniej niż 5 sekund na wykonanie akcji.

- Liczba statementów bazy danych — w razie potrzeby należy ograniczyć liczbę instrukcji bazy danych, które zostały wykonane podczas wykonywania akcji dla zapytania. Przykładowo, > 35000 dla operacji, w których wykonano ponad 35000 instrukcji bazy danych.

- Liczba nowych statementów bazy danych — w razie potrzeby należy ograniczyć liczbę nowych instrukcji bazy danych dla zapytania, które zostały wykonane podczas wykonywania akcji. Przykładowo, > 2 dla operacji, w których wykonano więcej niż 2 nowe instrukcje bazy danych.

Nad tabelą Utrwalone informacje wydajności dostępne są następujące przyciski:

- [Sortuj] — określa sortowanie wyświetlanych informacji o wydajności. Ogólnie przydatne jest sortowanie według jednego z poniższych kryteriów:

- Całkowity czas wykonania — umożliwia to znalezienie operacji o najdłuższym łącznym czasie wykonania. W zależności od liczby wykonań mogą to być operacje, które mają bardzo krótkie, ale także bardzo długie czasy indywidualne.

- Średni czas wykonania — umożliwia znalezienie operacji, które mają średnio najdłuższy czas wykonania

- Liczba — pozwala znaleźć operacje, które są wykonywane najczęściej

- Podział — sortowanie według 9 kolumn rozkładu czasów wykonania, przy czym kolumny o najwyższym czasie wykonania mają największą wagę. Umożliwia to znalezienie operacji, których czas wykonania jest tylko czasami szczególnie wysoki i które w związku z tym nie rzucają się w oczy ani ogółem, ani średnio.

Należy zwrócić uwagę, że wyszukiwanie i sortowanie kolumn, które obsługują przełączanie między nazwami technicznymi i oznaczeniami, zawsze opiera się na nazwie technicznej zapytania lub sortowania, a nie na oznaczeniu.

- [Nazwy techniczne] — przełącza wyświetlanie z nazw normalnych na nazwy techniczne. Jeśli wyświetlanie oznaczenia jest aktywne, nazwa techniczna jest również wyświetlana w podpowiedzi odpowiedniego pola. Umożliwia to prosty przegląd bez wyraźnego przełączania wyświetlania.

- [Pokaż/Ukryj inne kolumny] — przełącza wyświetlanie innych kolumn. Umożliwia to lepszy przegląd i wyświetlanie dodatkowych informacji tylko wtedy, gdy jest to wymagane. Następujące kolumny są obecnie zdefiniowane jako kolumny dodatkowe:

- Czas bazy danych

- Całkowity czas CPU

- Czas CPU Comarch ERP Enterprise

- Liczba zapytań do bazy danych

- Liczba nowych zapytań do bazy danych

- [Aktualizuj zawartość na podstawie pól zapytania] — jeśli wybrano ten przycisk, wyświetlane dane dotyczące wydajności zostaną zaktualizowane zgodnie z polami zapytania.

- Podział — określa, która reprezentacja ma być używana do wyświetlania rozkładu czasów wykonania w tabeli. Możliwe wartości to:

- Nie pokazuj — wszystkie kolumny podziału czasów wykonania są ukryte

- Bezwzględny — wyświetlane są kolumny bezwzględnego rozkładu czasów wykonania. Liczba wykonań jest wyświetlana dla każdego obszaru w podziale.

- Procentowy — wyświetlane są kolumny procentowego podziału czasów wykonania. Procent egzekucji w stosunku do całkowitej liczby wszystkich egzekucji jest wyświetlany dla każdego obszaru w rozkładzie.

Informacje o wydajności są wyświetlane w tabeli Utrwalone informacje wydajności. Po wykonaniu zapytania kolumny, dla których odpowiednie pole zapytania jest ustawione na Ogranicz lub Nie używaj, są ukryte, ponieważ dla tych kolumn nie istnieją żadne wartości. Podobnie wyświetlane są kolumny, dla których odpowiednie pole zapytania jest ustawione na Ogranicz i wyświetl.

Kolumny w szczegółach:

- Operacja — operacja, która została wykonana. To pole zawsze zawiera wartość.

- Okres — okres, w którym operacja została wykonana. To pole zawsze zawiera wartość.

- Serwer aplikacji — nazwa serwera aplikacji, na którym wykonano operację. To pole zawsze zawiera wartość.

- Aplikacja — aplikacja, dla której lub w ramach której operacja została wykonana. Jeśli do operacji nie można przypisać żadnej aplikacji, pole nie zawiera wartości. Dotyczy to operacji dostępu ODBC lub może wystąpić w przypadku operacji systemowych.

- Akcja — akcja, która została wykonana lub w ramach której operacja została wykonana. Jeśli dla akcji nie istnieje skojarzony obiekt deweloperski, wyświetlany jest identyfikator akcji w postaci liczby całkowitej Jeśli do operacji nie można przypisać żadnej akcji, pole nie zawiera wartości. Może to wystąpić w przypadku operacji, które nie mają kontekstu akcji, na przykład w przypadku operacji ODBC lub operacji systemowych.

- Identyfikator akcji — całkowity identyfikator akcji, która została wykonana lub w ramach której operacja została wykonana. To pole jest używane tylko do wyświetlania w przypadkach, gdy wartość w polu Akcja nie jest unikalna. Nie można ograniczać ani sortować według tego pola. Wartość 0 oznacza, że dla operacji nie istnieje kontekst akcji.

- Raport — raport, dla którego lub w ramach którego operacja została wykonana. Pole nie zawiera wartości, jeśli dla operacji nie istnieje kontekst raportu.

- Typ sesji — typ sesji, w kontekście której operacja została wykonana. To pole zawsze zawiera wartość.

- Baza danych — baza danych, w której wykonano operację lub instrukcję bazy danych. Pole nie zawiera wartości, jeśli zarejestrowana operacja nie ma kontekstu bazy danych.

- Zapytanie bazodanowe — identyfikacja zapytania bazodanowego, która została wykonana. Pole zawiera wartość tylko dla niektórych operacji, które bezpośrednio wykonują instrukcje bazy danych.

- Wyszukiwanie — wyszukiwanie, które zostało wykonane. To pole zawiera wartość tylko w przypadku zarejestrowanego wykonania wyszukiwania.

- Liczba — całkowita liczba wykonań operacji. To pole zawsze zawiera wartość.

- Całkowity czas wykonania — suma czasów wykonania operacji. To pole zawiera wartość 0 ms, jeśli czasy wykonania operacji były tak krótkie, że nie można było ich zmierzyć.

- Średnia — średni czas wykonania na podstawie liczby wykonań operacji. Jeśli czasy wykonania były tak krótkie, że nie można było ich zmierzyć, nie można obliczyć średniego czasu wykonania. Pole zawiera wówczas wartość 0 ms.

- Najkrótszy czas wykonania — najkrótszy czas wykonania operacji. To pole zawiera wartość 0 ms, jeśli najkrótszy czas wykonania operacji był tak krótki, że nie można było go zmierzyć.

- Najdłuższy czas wykonania — najdłuższy czas wykonania operacji. To pole zawiera wartość 0 ms, jeśli najdłuższy czas wykonania operacji był tak krótki, że nie można było go zmierzyć.

- Odchylenie — odchylenie standardowe od średniego czasu wykonania operacji. Jeśli czasy wykonania były tak krótkie, że nie można było ich zmierzyć, nie można również obliczyć odchylenia standardowego. Pole zawiera wówczas wartość 0 ms.

- 0-50 ms — liczba wykonań operacji, które wymagały od 0 do 50 milisekund. Jeśli nie wykonano żadnej operacji o takim czasie wykonania, pole zawiera wartość 0.

- 0-50 ms, % — procent wykonań operacji, które trwały od 0 do 50 milisekund, w oparciu o całkowitą liczbę wykonań operacji. Jeśli nie wykonano żadnej operacji z takim czasem wykonania, pole zawiera wartość 0.

- 50-100 ms — liczba wykonań operacji, które trwały od 50 do 100 milisekund. Jeśli nie wykonano żadnej operacji z takim czasem wykonania, pole zawiera wartość 0.

- 50-100 ms, % — procent wykonań operacji, które wymagały od 50 do 100 milisekund w stosunku do całkowitej liczby wykonań operacji. Jeśli nie wykonano żadnej operacji z takim czasem wykonania, pole zawiera wartość 0.

- 100-250 ms — liczba wymaganych wykonań operacji w zakresie od 100 do 250 milisekund. Jeśli nie wykonano żadnej operacji z takim czasem wykonania, pole zawiera wartość 0.

- 100-250 ms, % — procent wykonań operacji, które trwały od 100 do 250 milisekund, w oparciu o całkowitą liczbę wykonań operacji. Jeśli nie wykonano żadnej operacji o takim czasie wykonania, pole zawiera wartość 0.

- 250-500 ms — liczba wykonań operacji, które wymagały od 250 do 500 milisekund. Jeśli nie wykonano żadnej operacji z takim czasem wykonania, pole zawiera wartość 0.

- 250-500 ms, % — procent wykonań operacji, które trwały od 250 do 500 milisekund, w oparciu o całkowitą liczbę wykonań operacji. Jeśli nie wykonano żadnej operacji o takim czasie wykonania, pole zawiera wartość 0.

- 500-1000 ms — liczba wykonań operacji, które wymagały od 500 do 1000 milisekund. Jeśli nie wykonano żadnej operacji z takim czasem wykonania, pole zawiera wartość 0.

- 500-1000 ms, % — procent wykonań operacji, które trwały od 500 do 1000 milisekund, w oparciu o całkowitą liczbę wykonań operacji. Jeśli nie wykonano żadnej operacji o takim czasie wykonania, pole zawiera wartość 0.

- 1-2 s — liczba wykonań operacji, które trwały od 1 do 2 sekund. Jeśli nie wykonano żadnej operacji o takim czasie trwania, pole zawiera wartość 0.

- 1-2 s, % — procent wykonań operacji, które trwały od 1 do 2 sekund w stosunku do całkowitej liczby wykonań operacji. Jeśli w tym czasie nie wykonano żadnej operacji, pole zawiera wartość 0.

- 2-5 s — liczba wykonań operacji, które trwały od 2 do 5 sekund. Jeśli nie wykonano żadnej operacji w tym czasie, pole zawiera wartość 0.

- 2-5 s, % — procent wykonań operacji, które trwały od 2 do 5 sekund w stosunku do całkowitej liczby wykonań operacji. Jeśli nie wykonano żadnej operacji z tym czasem wykonania, pole zawiera wartość 0.

- 5-20 s — liczba wykonań operacji, które trwały od 5 do 20 sekund. Jeśli nie wykonano żadnej operacji w tym czasie, pole zawiera wartość 0.

- 5-20 s, % — procent wykonań operacji, które trwały od 5 do 20 sekund, w stosunku do całkowitej liczby wykonań operacji. Jeśli nie wykonano żadnej operacji o tym czasie wykonania, pole zawiera wartość 0.

- >20 s — liczba wykonań operacji, które trwały dłużej niż 20 sekund. Jeśli nie wykonano żadnej operacji o takim czasie wykonania, pole zawiera wartość 0.

- >20 s, % — procent wykonań operacji, które trwały dłużej niż 20 sekund w stosunku do całkowitej liczby wykonań operacji. Jeśli nie wykonano żadnej operacji z tym czasem wykonania, pole zawiera wartość 0.

- Czas bazy danych — kolumna zawiera zmierzony czas dla operacji na bazie danych, które zostały wykonane w ramach akcji

- Całkowity czas CPU — ta kolumna zawiera zmierzony czas wymagany przez CPU do wykonania akcji

- Czas używ. CPU Semiramis — ta kolumna zawiera zmierzony czas wymagany przez CPU do wykonania akcji. Jeśli używany system operacyjny obsługuje tę funkcję, jest to czas procesora wymagany przez proces do wykonania akcji. Czas procesora wymagany przez system nie jest uwzględniany. Jeśli system operacyjny nie obsługuje tego podziału, kolumna zawiera tę samą wartość, co kolumna Całkowity czas CPU.

- Liczba statementów bazy danych — ta kolumna zawiera liczbę instrukcji bazy danych, które zostały wykonane podczas wykonywania akcji

- Liczba nowych statementów bazy danych — ta kolumna zawiera liczbę instrukcji bazy danych, które zostały wykonane po raz pierwszy podczas wykonywania akcji

Ustawienia wstępne zapytań

W przypadku najczęściej używanych zapytań dostępne są pozycje menu służące do wstępnego definiowania wartości pól zapytania i sortowania informacji o usłudze. Wartości pól zapytań mogą różnić się od wartości opisanych poniżej w indywidualnych przypadkach, jeśli wybrany monitor usługi nie obsługuje określonych wymiarów lub wartości. Istnieje również możliwość utworzenia szablonu zapytania w dowolnym momencie za pomocą odpowiedniego przycisku na standardowym pasku narzędzi. Oprócz otwartego systemu będzie on również zawierał szczegóły wybranego monitora wydajności i bieżące wartości pól zapytania, a także sortowanie.

Długotrwałe akcje sortowane według sumy

Ta wstępna alokacja służy do określenia działań, których całkowity czas wykonania jest najdłuższy.

Szczegółowe wartości wstępnie przypisanych pól zapytania:

- Operacje — Ogranicz

- Operacja — Roundtrip PerformAction

- Okresy — Ogranicz i wyświetl

- Okres — wszystkie dostępne okresy

- Serwer aplikacji — Nie używaj

- Aplikacje — Ogranicz i wyświetl

- Akcje — Ogranicz i wyświetl

- Raporty — Nie używaj

- Typy sesji — Nie używaj

- Bazy danych — Nie używaj

- Zapytania bazodanowe — Nie używaj

- Wyszukiwanie — Nie używaj

Zapytanie jest sortowane najpierw według całkowitego czasu wykonania, a następnie według średniego czasu wykonania.

Długotrwałe akcje sortowane według średniej

Ta wstępna alokacja służy do określenia działań, których średni czas wykonania jest najdłuższy. Wartości wstępnie przypisanych pól zapytania są dokładnie takie same, jak wstępne przypisania dla wpisu Długotrwałe akcje sortowane według sumy. Zapytanie jest jednak sortowane najpierw według średniego czasu wykonania, a następnie według całkowitego czasu wykonania.

Czasochłonne raporty sortowane według sumy

Ta wstępna alokacja służy do określenia raportów, których całkowity czas wykonania jest najdłuższy. Szczegółowe informacje o wartościach wstępnie ustawionych pól zapytania:

- Operacje — Ogranicz

- Operacja — Roundtrip ODBC – Dostęp

- Okresy — Ogranicz i wyświetl

- Okres — wszystkie dostępne okresy

- Serwer aplikacji — Nie używaj

- Aplikacje — Nie używaj

- Akcje — Nie używaj

- Raporty — Ogranicz i wyświetl

- Typy sesji — Nie używaj

- Bazy danych — Nie używaj

- Zapytania bazodanowe — Nie używaj

- Wyszukiwanie — Nie używaj

Zapytanie jest sortowane najpierw według całkowitego czasu wykonania, a następnie według średniego czasu wykonania.

Czasochłonne raporty sortowane według średniej

Ta wstępna alokacja służy do określenia raportów, których średni czas wykonania jest najdłuższy. Wartości wstępnie przypisanych pól zapytania są dokładnie takie same, jak wstępne przypisania dla Czasochłonne raporty sortowane według sumy. Zapytanie jest jednak sortowane najpierw według średniego czasu wykonania, a następnie według całkowitego czasu wykonania.

Czasochłonne polecenia bazodanowe sortowane według sumy

Ta wstępna alokacja służy do określenia instrukcji bazy danych, których całkowity czas wykonania jest najdłuższy. wartości wstępnie przydzielonych pól zapytania w szczegółach:

- Operacje — Ogranicz

- Operacja — wszystkie dostępne operacje

- Okresy — Ogranicz i wyświetl

- Okres — wszystkie dostępne okresy

- Serwer aplikacji — Nie używaj

- Aplikacje — Nie używaj

- Akcje — Nie używaj

- Raporty — Nie używaj

- Typy sesji — Nie używaj

- Bazy danych — Ogranicz i wyświetl

- Zapytania bazodanowe — Nie używaj

- Wyszukiwanie — Nie używaj

Zapytanie jest najpierw sortowane według całkowitego czasu wykonania, a następnie według średniego czasu wykonania.

Czasochłonne polecenia bazodanowe sortowane według średniej

Ta wstępna alokacja służy do określenia instrukcji bazy danych, których średni czas wykonania jest najdłuższy. Wartości wstępnie przypisanych pól zapytania są dokładnie takie same jak wstępne przypisania dla Czasochłonne polecenia bazodanowe sortowane według średniej. Zapytanie jest jednak sortowane najpierw według średniego czasu wykonania, a następnie według całkowitego czasu wykonania.

Zakładka Blokuj

Ta zakładka wyświetla informacje o blokadach w systemie. Blokada uniemożliwia kilku uruchomionym aplikacjom zmianę tego samego obiektu w tym samym czasie. Szczegółowe informacje na temat zarządzania blokadami można znaleźć w dokumentacji zarządzania blokadami.

Informacje o synchronizacji współdzielonych pamięci podręcznych serwerów aplikacji są wyświetlane w sekcji Synchronizacja. W tym celu dostępne są następujące pola:

- Interwał — czas, który upływa między dwiema synchronizacjami współdzielonych pamięci podręcznych wszystkich serwerów aplikacji w systemie. Czas ten określa, jak długo współdzielone pamięci podręczne mogą zawierać nieaktualne dane, dopóki nie zostaną ponownie zaktualizowane przez następną synchronizację. Podczas synchronizacji wszystkie nieaktualne dane są usuwane ze współdzielonych pamięci podręcznych.

- Maksymalna wielkość bufora — maksymalna liczba identyfikacji w buforze synchronizacji dla obiektów, które stały się nieważne. Rozmiar ten jest istotny dla systemów z więcej niż jednym serwerem aplikacji i wpływa na efektywność współdzielonych pamięci podręcznych dla dostępu do zapisu do obiektów biznesowych. Jeśli bufor synchronizacji jest zbyt mały, obiekty biznesowe są częściej odczytywane z bazy danych podczas dostępu do zapisu.

- Wielkość bufora synchronizacji — bieżąca liczba identyfikatorów w buforze synchronizacji dla obiektów, które stały się nieważne. Podczas normalnej pracy liczba ta będzie wzrastać przy każdym dostępie zapisu do obiektu biznesowego, aż do maksymalnego rozmiaru bufora.

Możesz zdefiniować interwał synchronizacji i maksymalny rozmiar bufora za pomocą właściwości ERP w pliku system.properties. Są one opisane w dokumentacji właściwości ERP.

W sekcji Zapytanie o blokady można określić, które blokady mają być wyświetlane w panelu systemu. Blokady aktualnie ustawione w systemie są wyświetlane poniżej pól zapytań, z uwzględnieniem pól zapytań. Jeśli wybrany zostanie przycisk [Aktualizuj] na standardowym pasku narzędzi, wyświetlanie blokad zostanie zaktualizowane zgodnie z polami zapytania.

Pola w szczegółach:

- Użytkownik — użytkownicy, których blokady mają zostać wyświetlone. Można wprowadzić kilku użytkowników, oddzielając ich przecinkami i spacjami.

- Typ blokady — typy blokad, które mają zostać wyświetlone

- Serwer aplikacji — serwer aplikacji, do którego ma zostać ograniczone wyświetlanie blokad. Można określić wiele serwerów aplikacji, oddzielając je przecinkami i spacjami. Wyświetlane są blokady, których zażądano na określonych serwerach aplikacji.

- Typ blokady logicznej — typy blokad logicznych, które mają zostać wyświetlone. Wartością domyślną jest typ Zaprogramowane.

- Baza danych — bazy danych zablokowanych obiektów biznesowych. Wyświetlane są blokady ustawione na obiektach w określonych bazach danych. Można określić kilka baz danych, oddzielając je przecinkami i spacjami.

- Obiekt blokady — ciąg znaków blokad, które mają zostać wyświetlone. Należy użyć znaku * jako symbolu wieloznacznego, jeśli mają zostać wyszukane wystąpienia słów w ciągach znaków. Można wprowadzić kilka ciągów znaków oddzielonych przecinkami i spacjami.

Blokady są wyświetlane w następujących kolumnach:

- Użytkownik — użytkownik, dla którego zażądano blokady

- Typ blokady — typ blokady. Wartość Logicznie oznacza blokady logiczne. Są one zazwyczaj wyraźnie wymagane przez aplikacje w celu zablokowania określonych zasobów, np. zadania deweloperskiego, w kilku akcjach lub transakcjach. Blokady typu klasa obiektu biznesowego, tabela obiektu biznesowego, klucz częściowy obiektu biznesowego i instancja obiektu biznesowego są blokadami obiektów w ramach transakcji.

- Obiekt blokady — ciąg znaków opisujący zablokowany obiekt. Ciąg znaków zazwyczaj składa się z nazw technicznych, ewentualnie uzupełnionych identyfikatorami technicznymi, takimi jak identyfikatory GUID.

- Baza danych — baza danych, w której zażądano blokady dla obiektu biznesowego. Blokady typu klasy obiektu biznesowego mają zastosowanie do wszystkich baz danych, więc żadna baza danych nie jest wyświetlana.

- Serwer aplikacji — serwer aplikacji, na którym zażądano blokady

- Typ blokady logicznej — typ blokady logicznej. Blokady logiczne typu Otwórz aplikację i Użyj aplikacji są automatycznie wymagane przez system podczas działania aplikacji. Blokady logiczne typu Zaprogramowane są wymagane przez same uruchomione aplikacje.

- Kontekst blokady — kontekst, w którym zażądano blokady, np. sesja lub transakcja. W ramach kontekstu ta sama blokada jest przyznawana wielokrotnie po jej przyznaniu.

- Tryb blokady — tryb blokady. Możliwe wartości to Use, Exclusive, Read, Write.

Zakładka Sesje

Wszystkie aktywne sesje w systemie są wyświetlane na tej zakładce. Obejmuje to wszystkie sesje na wszystkich serwerach aplikacji systemu.

W sekcji Odpytanie sesji można określić, które sesje mają być wyświetlane w panelu systemu. Sesje aktywne w systemie są wyświetlane poniżej pól zapytań, biorąc pod uwagę pola zapytań. Jeśli wybrano przycisk [Aktualizuj] na standardowym pasku narzędzi, wyświetlanie sesji zostanie zaktualizowane zgodnie z polami zapytania. Pola zostały opisane w sekcji Zakładka Sesje w artykule Panel System: Serwer aplikacji.

Dla serwera aplikacji nie są jednak wyświetlane aktywne wątki. Dostępne jest również następujące pole:

- Serwer aplikacji — w razie potrzeby należy określić serwer aplikacji, którego sesje mają być wyświetlane. Można także określić kilka serwerów aplikacji, oddzielając je przecinkami i spacjami.

Przyciski i kolumny zostały opisane w sekcji Zakładka Sesje w artykule Panel System: Serwer aplikacji.

Dostępna jest również następująca kolumna:

- Serwer aplikacji — serwer aplikacji, na którym istnieje sesja

Zakładka Logowania

Na zakładce wyświetlane są logowania użytkowników do systemu. W sekcji Logowania razem aktualna i maksymalna możliwa liczba logowań do systemu jest podzielona według typu licencji i trybu dostępu. Kolumny w szczegółach:

- Typ licencji — typ licencji, dla którego wyświetlana jest liczba logowań

- Tryb dostępu — tryb dostępu, dla którego wyświetlana jest liczba logowań

- Maksymalna liczba — maksymalna liczba logowań do systemu dla określonego typu licencji i trybu dostępu. Maksymalna liczba wynika z licencji Comarch ERP Enterprise. Dla typu licencji Partner biznesowy jest to maksymalna możliwa liczba jednoczesnych logowań, w pozostałych przypadkach maksymalna możliwa liczba logowań różnych użytkowników.

- Aktualna liczba — aktualna liczba logowań do systemu dla określonego typu licencji i trybu dostępu. Liczba logowań jest liczona dla typu licencji Partner biznesowy. W przeciwnym razie jest to liczba logowań różnych użytkowników, więc wielokrotne logowanie użytkownika jest liczone tylko raz.

- Status — wynik porównania bieżącej liczby z liczbą maksymalną. Możliwe wartości to:

- W ramach dopuszczalnej liczby — bieżąca liczba jest mniejsza lub równa liczbie maksymalnej. Rejestracja jest nadal możliwa.

- W zakresie tolerancji — bieżąca liczba nieznacznie przekracza liczbę maksymalną. Jest to tolerowane przez krótki czas, aby umożliwić logowanie użytkownikom pomocy technicznej, np. dostarczonym użytkownikom SUPPORT1 lub SUPPORT2, nawet w przypadku intensywnie używanych systemów. Jeśli system stale znajduje się w tym stanie, należy zwrócić się do producenta o dodatkowe numery użytkowników.

- Przekroczono zakres tolerancji — bieżąca liczba użytkowników znacznie przekracza liczbę maksymalną. Dalsze rejestracje są odrzucane przez system.

W sekcji Zapytanie o logowania można określić, dla których użytkowników mają być wyświetlane loginy w panelu systemu. Loginy dla każdego użytkownika są wyświetlane poniżej pól zapytań, biorąc pod uwagę pola zapytań. Jeśli użytkownik wybierze przycisk [Aktualizuj] na standardowym pasku narzędzi, wyświetlanie loginów dla każdego użytkownika zostanie zaktualizowane zgodnie z polami zapytania. Użytkownicy z typem licencji Pracownik, logowanie zarezerwowane są zawsze wyświetlani, nawet jeśli nie są zalogowani.

Dostępne jest dla nich następujące pole:

- Użytkownik — użytkownicy, których loginy mają zostać wyświetlone. Można także wprowadzić kilku użytkowników, oddzielając ich przecinkami i spacjami.

W sekcji Logowania każdego użytkownika zalogowani użytkownicy są wyświetlani wraz z liczbą aktualnych loginów. Dostępne są następujące przyciski i kolumny:

- [Sortuj] — zmienia sortowanie loginów

- [Szczegóły] — wyświetla dodatkowe informacje, takie jak serwer aplikacji w dodatkowych wierszach dla każdego logowania na użytkownika

- [Zalogowania porównać i usunąć te już niepotrzebne] — sprawdza, czy wybrane loginy są nadal ważne i usuwa loginy, które nie są już ważne

Kolumny w szczegółach:

- Użytkownik — użytkownik zalogowany do systemu

- Aktualna liczba — bieżąca liczba logowań użytkownika do systemu

- Sesja — identyfikator sesji przypisanej do logowania. Liczba całkowita, która jednoznacznie identyfikuje sesję na serwerze aplikacji.

- Typ sesji — typ sesji. Typ sesji jest definiowany podczas tworzenia sesji i jest niezmienny. Typ sesji może być użyty do przypisania sesji do różnych kanałów dostępu.

- Serwer aplikacji — nazwa serwera aplikacji, na którym zalogował się użytkownik

- Adres IP — adres IP komputera, z którego zarejestrowano sesję. Informacje te są dostępne tylko w przypadku dostępu za pośrednictwem serwera WWW.

- Typ licencji — typ licencji przypisanej użytkownikowi do systemu w momencie logowania. Możliwe wartości to:

- Pracownik

- Partner biznesowy

- Pracownik, logowanie zarezerwowane

- Tryb dostępu — tryb dostępu przypisania użytkownika do systemu w momencie logowania. Możliwe wartości to:

- Pełen dostęp

- Tylko do odczytu

Zakładka Procesy instalacyjne

W tej zakładce monitorowane mogą być procesy instalacji, które są aktualnie przeprowadzane w innym systemie lub zostały już przeprowadzone w tym bądź innym systemie.

W górnej części zakładki dostępne są następujące pola i przyciski:

- [Zwolnij wstrzymany proces instalacji] — zwalnia wstrzymany proces instalacji do dalszego wykonywania

- Status systemu — status systemu w odniesieniu do procesów instalacji. Możliwe są następujące statusy:

- Gotowy — instalacja może zostać przeprowadzona

- Instalacja w toku — instalacja w trakcie

- Instalacja anulowana — ostatnia uruchomiona instalacja została anulowana

- Serwer aplikacji nie jest uruchomiony — serwer aplikacji, na którym ma zostać przeprowadzona instalacja, nie jest uruchomiony

- Błąd w pliku dziennika — panel systemu nie mógł określić stanu instalowanego systemu

- Status instalacji — wskazuje, czy proces instalacji jest włączony, czy wstrzymany. Można ponownie zwolnić wstrzymany proces instalacji

- Operacja instalacji — proces instalacji, który użytkownik chce wyświetlić lub edytować. Procesy instalacji są identyfikowane przez czas ich rozpoczęcia.

- [Wyświetl pliki dziennika dla procesu instalacji] — otwiera okno dialogowe, w którym można wybrać i wyświetlić pliki dziennika dla wybranego procesu instalacji.

Kroki instalacji, które są lub były wykonywane podczas wybranej instalacji, są wymienione poniżej. Dla każdego kroku podane są następujące informacje:

- Etap instalacji — krok, który jest lub był wykonywany podczas instalacji

- Zadanie konfliktowe — jeśli wystąpił konflikt zadań, wyświetlany jest jego numer

- Import — wskazuje, czy aktualizacje oprogramowania zostały zaimportowane w tym kroku instalacji

- Uruchom ponownie — wskazuje, czy po zakończeniu etapu instalacji nastąpiło ponowne uruchomienie

- Zaczekaj do — określa minimalny czas oczekiwania przed rozpoczęciem tego etapu instalacji. Wyświetlane tutaj wartości zostały określone jako parametry podczas uruchamiania instalacji. Jeśli ta pozycja jest pusta, krok instalacji zostanie przeprowadzony natychmiast po zakończeniu poprzedniego kroku instalacji.

- Przebiegi — liczba uruchomień etapu instalacji. Jeśli krok instalacji nie powiedzie się, np. import aktualizacji oprogramowania nie jest możliwy, ponieważ obiekty, które zawiera, są już zablokowane w zadaniu deweloperskim, można go zasadniczo powtórzyć po usunięciu błędu. W tym celu dostępna jest akcja [Zwolnij wstrzymany proces instalacji]. Liczba wyświetlana w tym miejscu jest zwiększana za każdym razem, gdy system automatycznie inicjuje nowe uruchomienie kroku instalacji lub ta akcja powoduje nowe uruchomienie.

- Status — status etapu instalacji. Możliwe wartości to: W kolejce, W opracowaniu, Zakończono, Pominięto, Błąd.

Akcja [Weryfikuj wszystkie]

Tej akcji należy użyć do sprawdzenia wszystkich obiektów aktualnie wybranego typu. Jeśli aktualnie otwarto i zmieniono jakiś obiekt, należy najpierw zapisać te zmiany. Po naciśnięciu przycisku otwarty zostanie pierwszy obiekt, dla którego kontrola generuje ostrzeżenia lub błędy. Ostrzeżenia i błędy wyświetlane są na zakładce Komunikaty w obszarze nawigacji. Aby sprawdzić wszystkie obiekty wszystkich typów, należy użyć polecenia toolshell chkcnf.