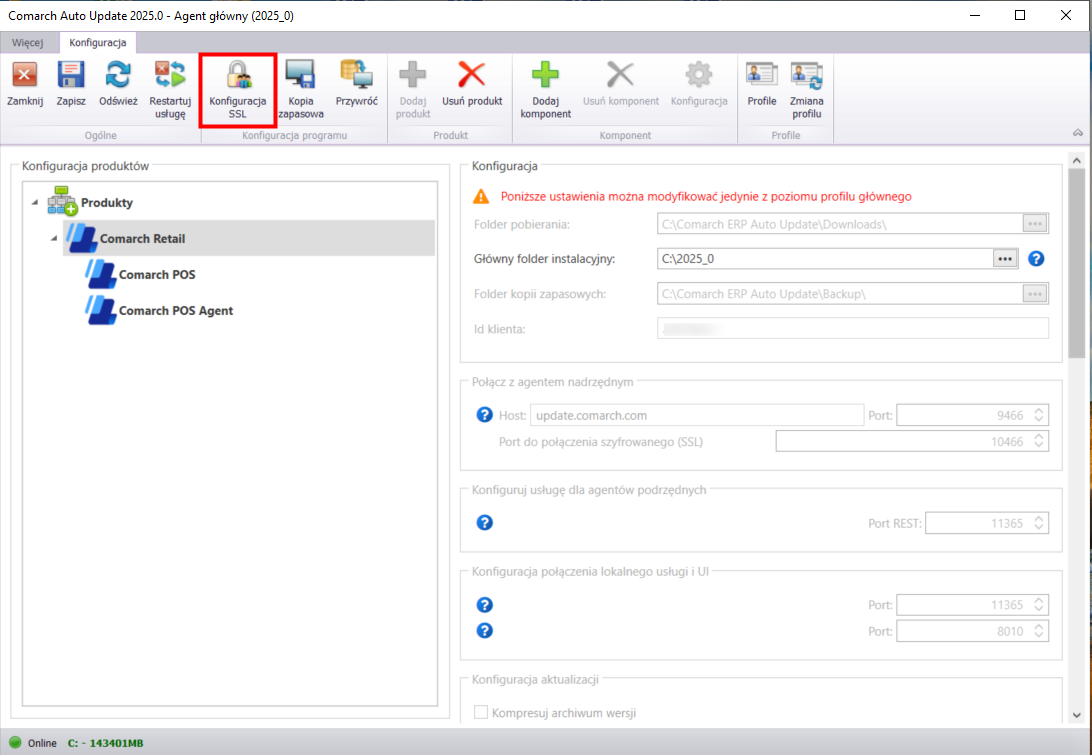

W głównym oknie Comarch Auto Update, w sekcji Konfiguracja programu dostępny jest widok, którego otwarcie następuje po wybraniu z paska przycisku [Konfiguracja SSL]

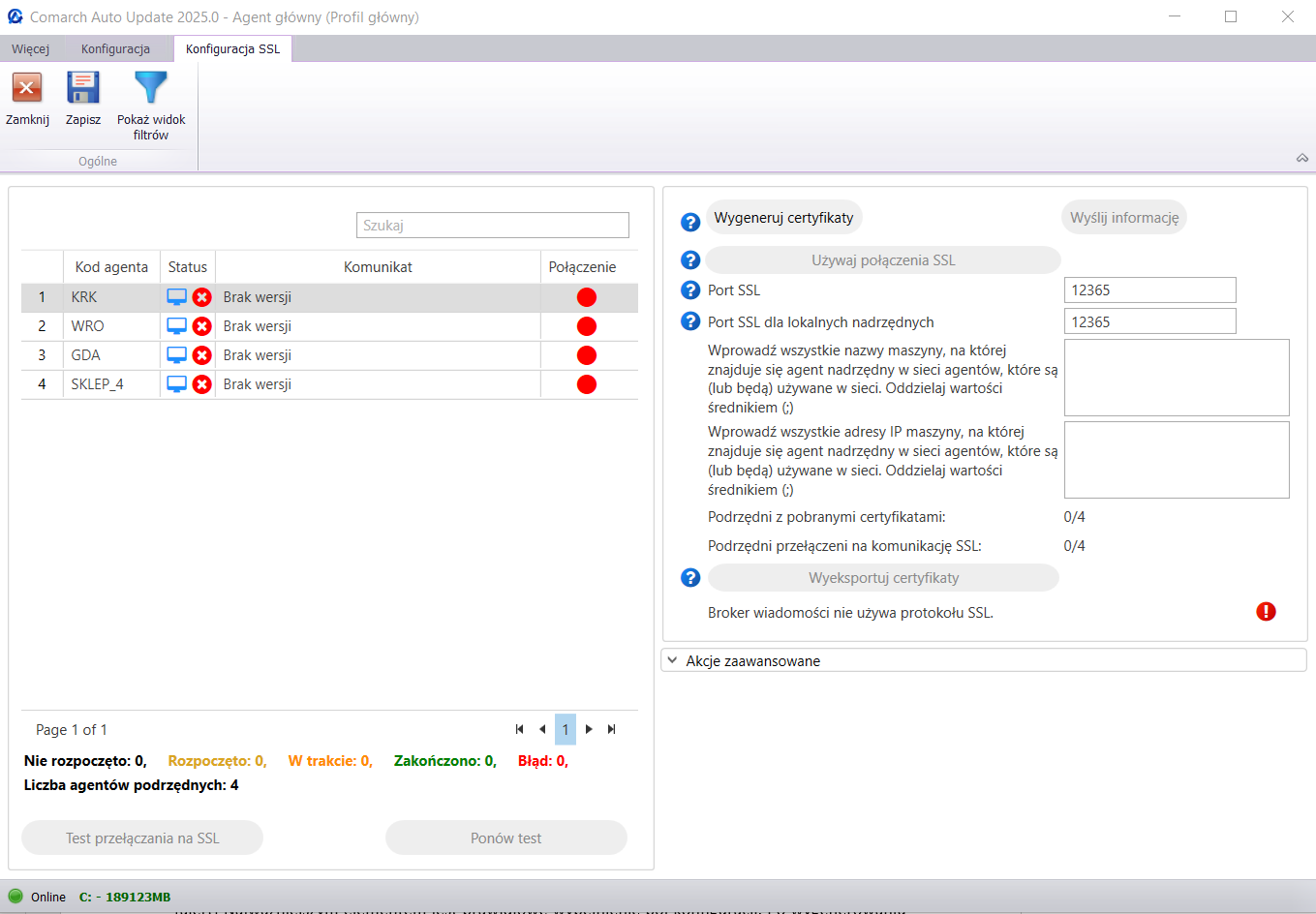

Widok Konfiguracja SSL został podzielony na dwie sekcje. Po lewej stronie znajduje się panel do testowania zmiany połączenia na SSL. Po prawej stronie znajduje się sekcja dotycząca konfiguracji połączenia SSL dla agentów podrzędnych.

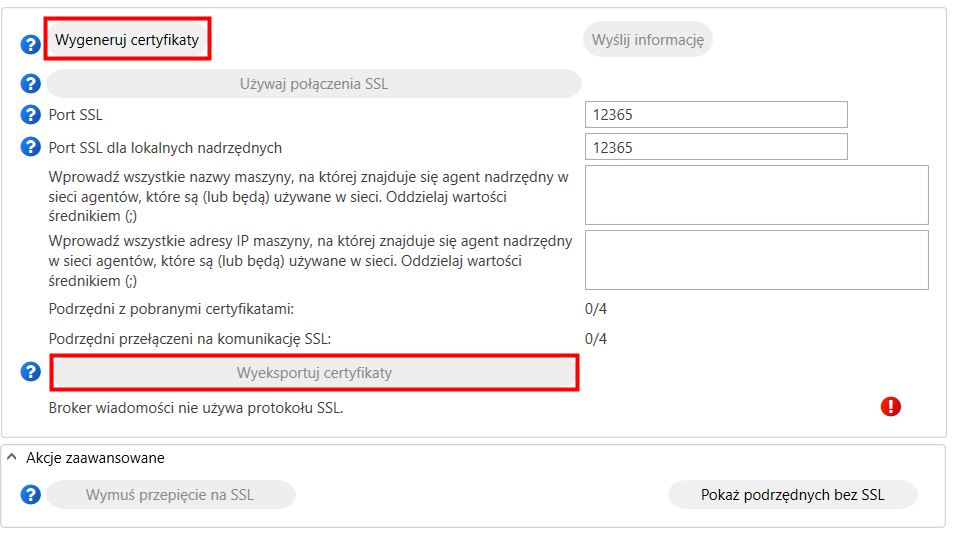

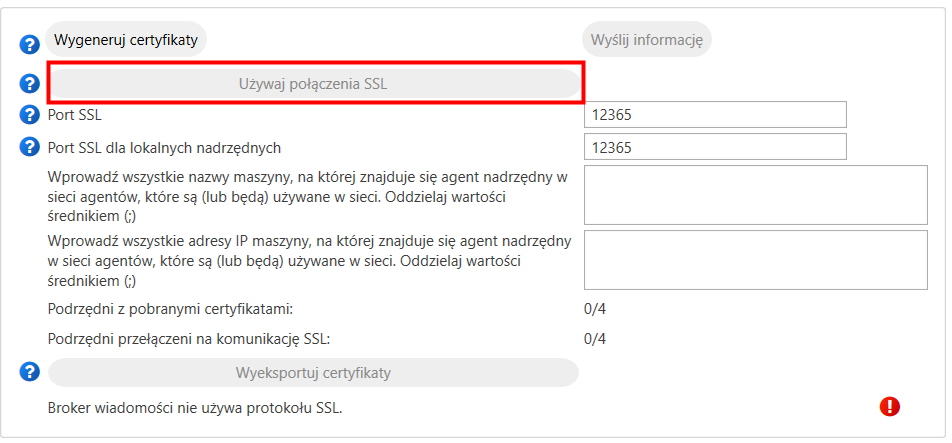

W celu przełączenia komunikacji na SSL w pierwszej kolejności należy wygenerować certyfikaty dla agenta nadrzędnego przy pomocy przycisku [Wygeneruj certyfikaty]. W tym momencie zostaną wygenerowane certyfikaty SSL dla agentów podrzędnych i lokalnych nadrzędnych. Przycisk jest aktywny, jeżeli w sieci agentów wszyscy podpięci podrzędni mają zainstalowaną wersję umożliwiającą przejście na SSL.

W konfiguracji konieczne jest wskazanie poniższych:

- Port SSL – port po którym podrzędne będą łączyć się do agenta nadrzędnego. Domyślnie ma on wartość 12365.

- Port SSL dla lokalnych nadrzędnych – port po którym agenci podrzędni, którzy mają zdefiniowane lokalizacje i lokalnych nadrzędnych będą łączyć się do lokalnych agentów nadrzędnych. Domyślnie ma on wartość 12365. Jeżeli w sieci nie posiadamy lokalizacji zalecane jest pozostawienie domyślnej wartości parametru.

- Wszystkie nazwy maszyny, na której znajduje się agent nadrzędny – należy wypisać tutaj oddzielone średnikiem nazwy maszyny z zainstalowanym agentem nadrzędnym (nazwy domenowe)

- Wszystkie adresy IP maszyny, na której znajduje się agent nadrzędny – należy wypisać tutaj oddzielone średnikiem adresy IP maszyny z zainstalowanym agentem nadrzędnym (należy pamiętać, że adresy IP po VPNie czy publiczne będą się różnić od adresu prywatnego)

Certyfikaty generowane są do domyślnej ścieżki: ‘C:\ProgramData\Agent0Data\Certificates’.

Po wypełnieniu konfiguracji można wygenerować certyfikaty przy pomocy przycisku [Wygeneruj certyfikaty].

Przycisk [Wyślij informację] wysyła do agentów podrzędnych informację, iż certyfikaty zostały wygenerowane po stronie nadrzędnego i mogą zostać pobrane. Z przycisku można skorzystać w sytuacji gdy w kroku poprzednim istnieli podrzędni, którzy byli offline lub pojawiły się problemy pobraniem certyfikatów. Wartość Podrzędni z pobranym certyfikatami mówi o tym ile podrzędnych ma wygenerowane certyfikaty.

Gdy podrzędne mają już pobrane certyfikaty należy skorzystać z przycisku [Używaj połączenia SSL]. Po kliknięciu tego przycisku rozpoczyna się proces przepinania sieci na komunikację SSL. Wartość Podrzędni przełączeni na komunikację SSL mówi o tym ile podrzędnych zostało przepiętych na komunikację SSL.

Przycisk [Wyeksportuj certyfikaty] eksportuje certyfikaty SSL dla agentów podrzędnych do wskazanego folderu. Funkcja przydatna jest dla agentów podrzędnych typu mPOS, w celu ręcznego umieszczenia certyfikatu w systemie Android.

Certyfikat .cer należy zainstalować na urządzeniu mobilnym (Android → Ustawienia → Zabezpieczenia → Zainstaluj certyfikaty). Ścieżka może się różnić w zależności od wersji systemu Android.

Certyfikat .pfx należy wgrać do folderu mPOS.

W mPOS w menu Start -> Ustawienia -> Auto Update wprowadzamy:

- nazwę certyfikatu (bez rozszerzenia .pfx)

- hasło certyfikatu

- włączamy obsługę SSL

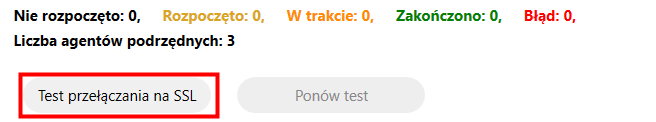

Po wygenerowaniu certyfikatów przycisk [Test przełączania na SSL] zostaje aktywowany i wówczas możliwa jest konfiguracja czasu dla testu przełączania na SSL agentów podrzędnych.

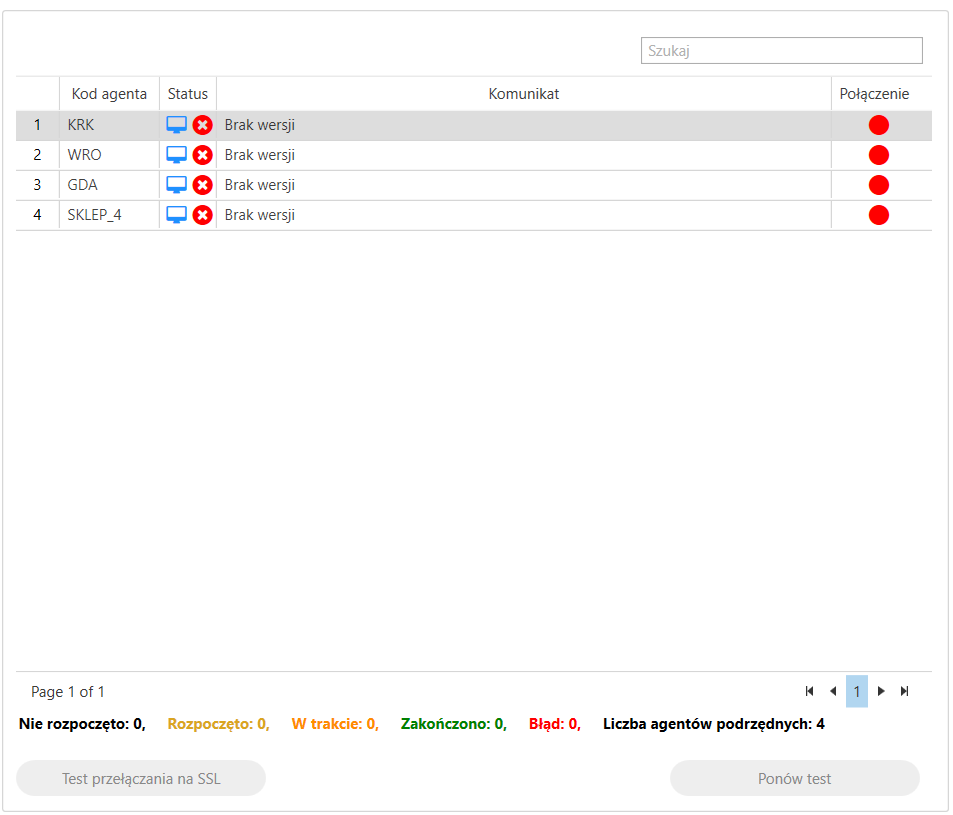

Test składa się z 2 etapów:

- Test generowania certyfikatów na agentach podrzędnych – na tym etapie podrzędne będą testowo generować u siebie certyfikaty niezbędne do połączenia się z agentem nadrzędnym. Wszelkie błędy zostaną zwrócone do nadrzędnego. Jeżeli ten etap zakończy się pozytywnie, wiadomość „Tworzenie certyfikatów zakończone sukcesem!” zostanie wyświetlone w kolumnie Komunikat

- Test połączenia po porcie SSL – na tym etapie agent podrzędny sprawdza czy istnieje otwarte połączenie do agenta nadrzędnego po porcie zdefiniowanym dla SSL (domyślnie jest to port 12365). Jeżeli ten etap zakończy się niepowodzeniem wyświetlony zostanie odpowiedni komunikat „Nie udało się nawiązać połączenia po porcie SSL 12365.” W sytuacji gdy zostanie zakończony powodzeniem komunikat jest następujący: „Test przełączania komunikacji SSL zakończony sukcesem!”

Przycisk [Ponów test] pozwala na ponowienie testu tylko dla podrzędnych, na których test nie zakończył się z sukcesem.

Na liście, która znajduje się po lewej stronie, w sekcji Status, widoczni są wszyscy agenci podrzędni.

Wiadomość o teście zostaje wysłana jednak do agentów podrzędnych spełniających warunki przepięcia na SSL.

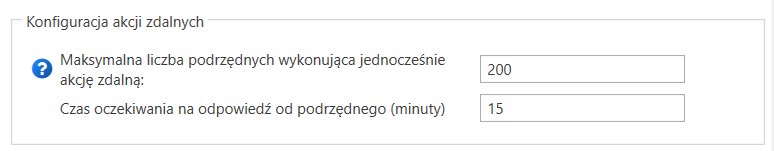

Zgodnie z wartością parametru Maksymalna liczba podrzędnych wykonująca jednocześnie akcję zdalną jednoczenie zostanie wysłana zdefiniowana liczba wiadomości.

W miarę wykonywania testu przez podrzędnych, gdy jedne zakończą test na ich miejsce kolejne będą dostawać wiadomości w ramach zdefiniowanej liczby jednoczesnych akcji.

Gdy podrzędne mają już pobrane certyfikaty należy skorzystać z przycisku [Używaj połączenia SSL], wówczas rozpocznie się proces przepinania sieci na komunikację SSL.

Przycisk [Używaj połączenia SSL dla RabbitMQ] będzie dostępny gdy środowisko będzie przepięte na komunikację SSL. Wówczas po jego wybraniu RabbitMQ zostanie przepięty na komunikację po SSL i będzie korzystał z portu 5671.

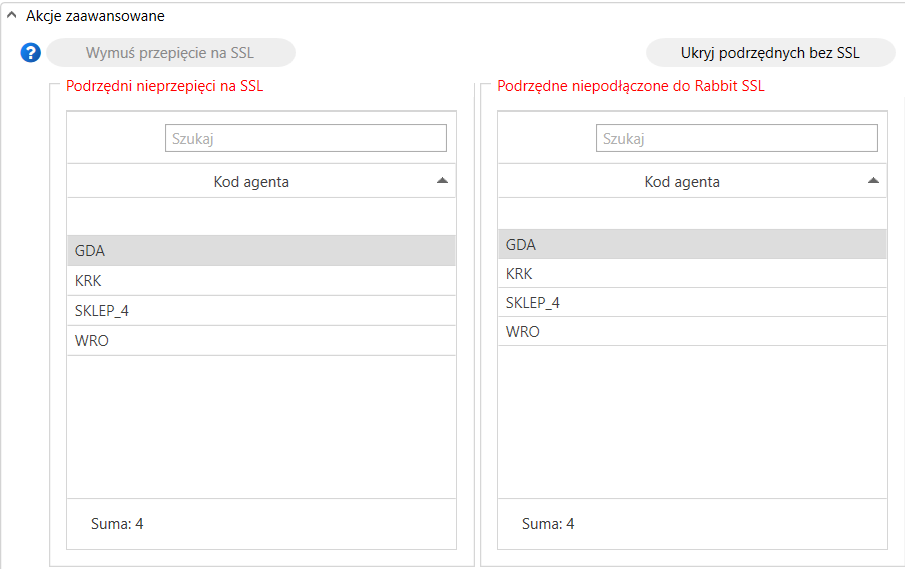

[/alert] Port 5671 należy dodać do reguł przychodzących dla agenta nadrzędnego oraz do reguł wychodzących dla agentów podrzędnych. [/alert]W widoku Konfiguracji SSL dodana została sekcja Akcje zaawansowane, w której użytkownik ma możliwość wymuszenia przepięcia sieci agentów na komunikację SSL, poprzez skorzystanie z przycisku [Wymuś przepięcie na SSL]. Domyślnie jest on dezaktywowany, a jego wybranie powoduje wymuszenie przepięcia sieci agentów na komunikację po SSL.

Dostępny jest również przycisk [Pokaż podrzędnych bez SSL] – jego wybranie powoduje wyświetlenie list podrzędnych, z podziałem na:

- Podrzędnych nieprzepiętych na SSL

- Podrzędnych niepodłączonych do Rabbit SSL